Pythonクローラーアドバンストエッセンシャル|特定の情報公開プラットフォームについてジャンプリンク暗号化パラメーターロジック分析

今日のウェブサイト#

aHR0cDovLzIyMy40LjY1LjEzMTo4MDgwLyMvY29tcGFueQ==

このウェブサイトはXianyuの技術交流グループから来ています

パケットキャプチャ分析

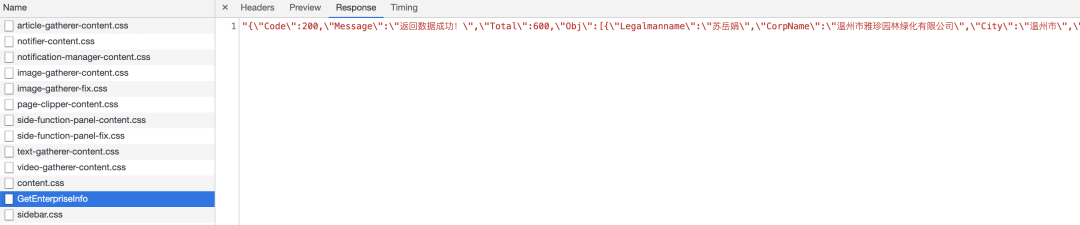

このウェブサイトの構造は非常にシンプルで、リストページの情報はインターフェースから直接取得できます。見てみましょう。

インターフェースを直接要求することでデータを返すことができます。

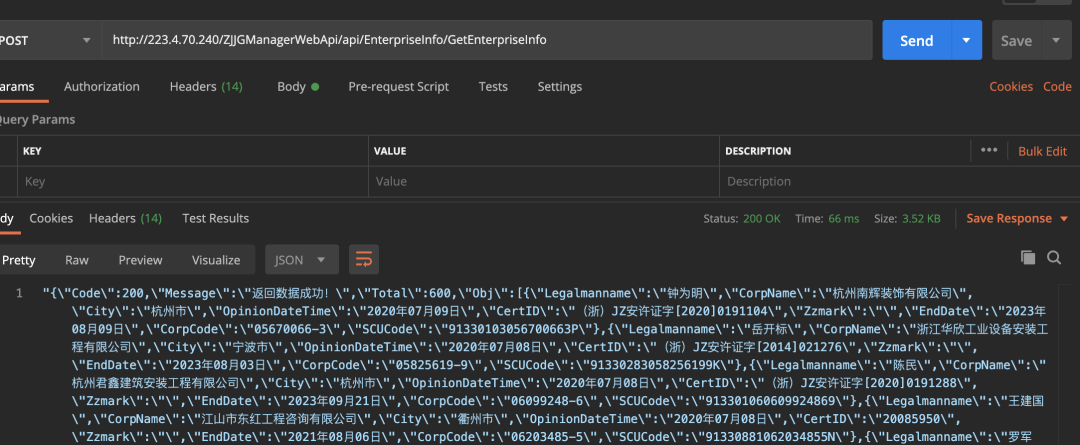

分析する必要があるコンテンツは、以下に示すように、詳細ページのリンク暗号化です。

青いテキストの上にマウスを置くと、リンクの後に CORPCODEパラメーターがあることがわかります(PS:ドッグヘッドはリクエストデータに使用されないため、実際にはこのパラメーターがそうであるかどうかは関係ありません)

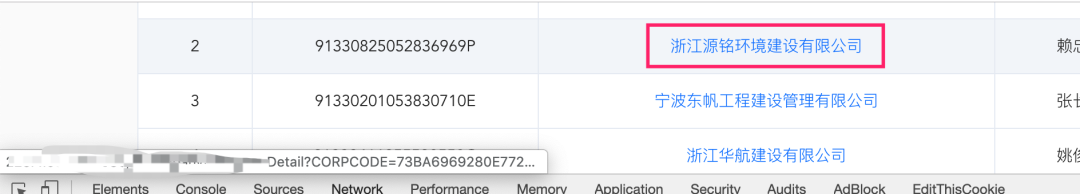

暗号化された配置

ネットワークパネルの「イニシエーター」で直接見つけることができます

直接ジャンプするには、後ろの青いリンクをクリックしてください

ジャンプの場所は、リクエストが行われた場所です

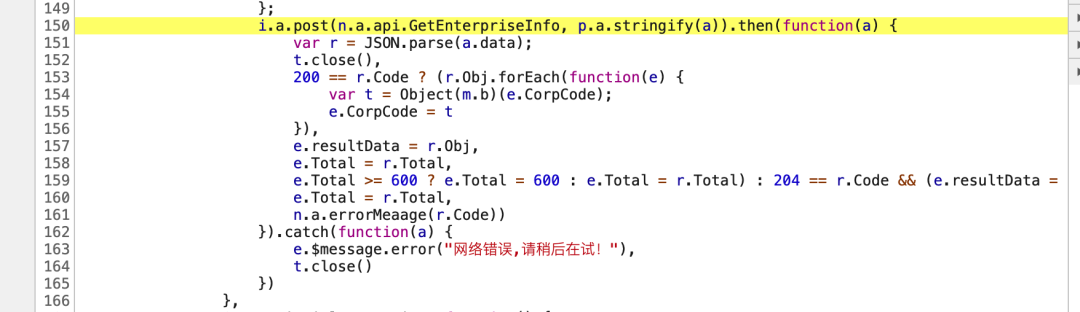

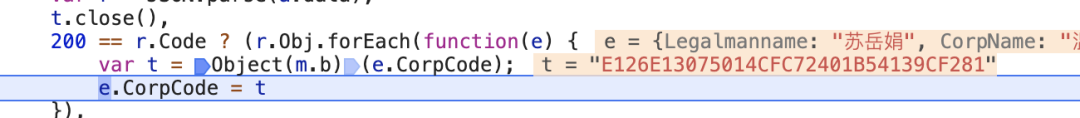

ここで、分析する必要のあるパラメーターが tであることがわかります。

次の一連の式によって生成されます

Object(m.b)(e.CorpCode)

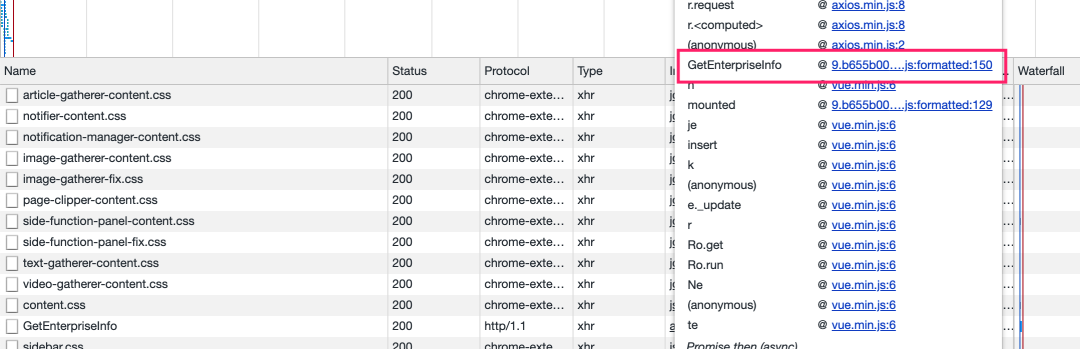

ブレークポイントをヒットしてデバッグするだけです

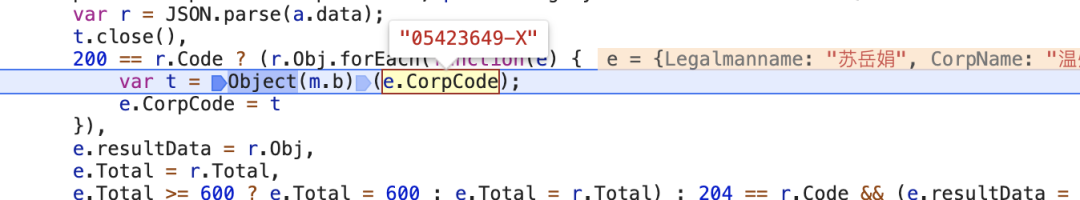

ここでの eは、リストページに表示されるコンテンツであり、リストページのインターフェイスから取得できます。

ここでのパラメータ e.CorpCodeは mbの後に暗号テキストになるので、 mbのロジックを実現できます。

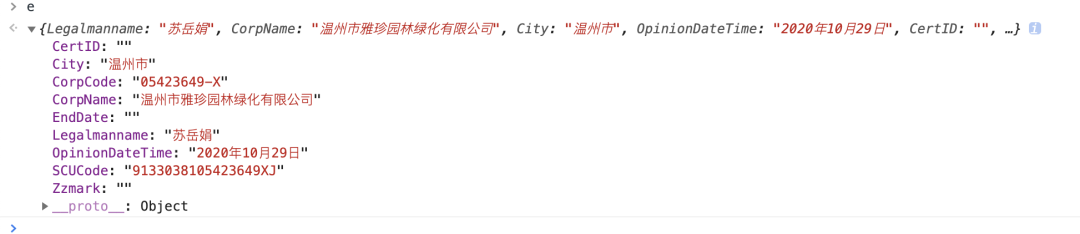

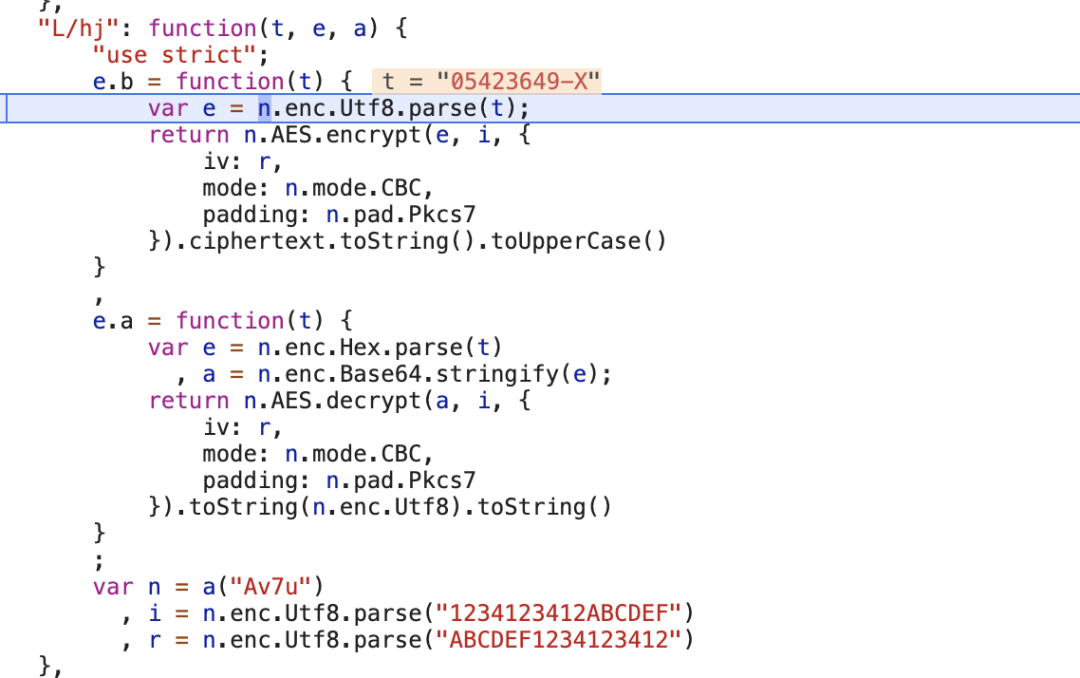

mbを分析するロジックを入力すると、明確な暗号化ロジックが表示されます

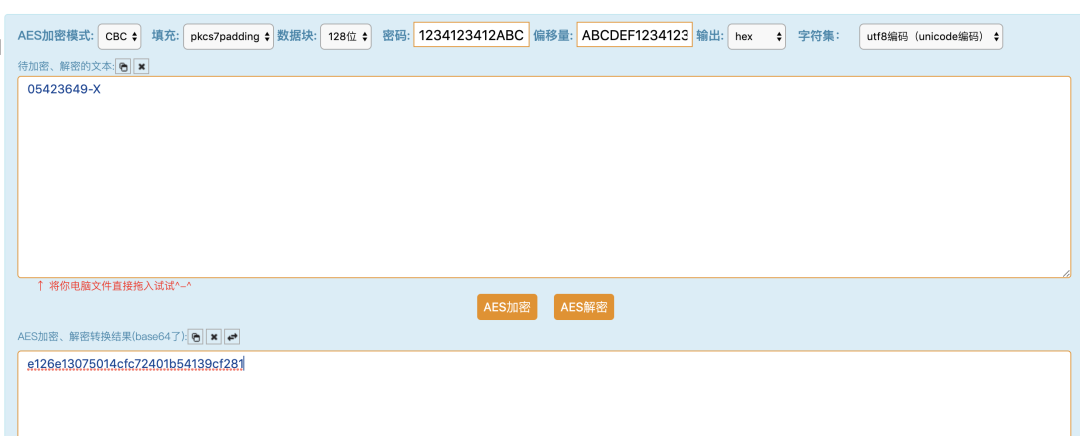

AESの3つの要素:秘密鍵、パディング、オフセット

すべてがコードに表示されています。確認するには、Webサイトで入手してください。

暗号化がページと同じであることがわかります。

Pythonで直接コピーするか、NodeJSの暗号化ライブラリを直接インポートします。

ただし、このパラメータは詳細ページのデータ取得には必要ありませんので、お楽しみください〜

Recommended Posts