Centos7にFreeIPAをインストールして構成する

01

—

前書き

統合ID管理システムが展開されていない場合、管理者は各ホストで対応するシステム管理者のアカウントとパスワードを作成および維持する必要があり、統合管理を実行できません。ホストの数がある程度増えると、効果的なセキュリティ管理が困難になり、アカウントやパスワードの漏洩などの問題を制御することが困難になります。統一されたID認証システムは、この問題の解決に役立ちます。 Windows環境では、ドメインアカウントをID管理に使用できますが、Linux環境では、FreeIPAはLinuxシステムにすばやく便利にアクセスして、統一されたID認証と権限管理を行うことができます。

FreeIPAは、MicrosoftのActive Directoryと同様に、アカウント管理と一元化された認証を提供するLinux用のオープンソースセキュリティソリューションです。 FreeIPAは、389 Directory Server、MIT Kerberos、SSSDなどの複数のオープンソースプロジェクトに基づいて構築されています。

FreeIPAは、CentOS 7、Fedora、Ubuntu 14.04 /16.04のIPAドメインにコンピューターを直接追加できます。他のオペレーティングシステムは、SSSDまたはLDAPを使用してFreeIPAへの認証を行うことができます。

FreeIPAの機能は次のとおりです。

- 複数のサービス(389 Directory Server、MIT Kerberos、NTP、DNS、Dogtag証明書システム、SSSD)を統合して、インストールと構成を簡素化します

- 管理を容易にするためのWEBとコマンドラインの2つの管理ツールを提供します

- マルチマスターレプリケーション、スケーラブル、高可用性

- 豊富なインターフェイス、サポートCLI、Web UI、XMLRPC、JSONRPCAPI、Python SDK

構造図は次のとおりです。

**1.1.**用語集

- **MITKDC **:IPA認証の中核

- 389 ディレクトリサーバー:軽量のディレクトリアクセス

- **DogtagCertificate System **:ユーザーの身元と通信のプライバシーを確保するための強力なセキュリティフレームワークを提供する認証システム

- **SSSD **:SSSDは、Red Hat Enterprise Linux 6に新しく追加されたデーモンプロセスです。このプロセスを使用して、LDAP、Kerberosなどの複数の認証サーバーにアクセスし、認証を提供できます。 SSSDは、ローカルユーザーとデータストレージ間のプロセスです。ローカルクライアントは最初にSSSDに接続し、次にSSSDは外部リソースプロバイダー(リモートサーバー)に接続します。

1.2 インストール前に確認してください

- ntpを使用して時間を同期します

- ファイアウォールが閉じているか、次のポートが開いています:TCP(80、443,389,636,88、464)UDP(88、464,123)

- ホストファイルを構成し、完全修飾ホスト名を設定します(192.168.1.1 freeipa1.douyu.com freeipa1など)。

1.3 テスト環境

- OS:Centos7.5

- 3台のマシンクラスター

1.4 FreeIPACookie処理セキュリティ脆弱性編集

FreeIPAにはセキュリティ上の脆弱性があります。この脆弱性は、Cookie情報の誤った処理に起因します。IPAクライアントは、認証資格情報を含むCookieを送信する前にサーバーのIDをチェックしません。攻撃者がipaコマンドラインクライアントをだまして偽のサーバーに接続し、機密性の高いセッション認証資格情報を取得し、管理者アクセスを取得できるようにします。

02

—

準備ができました

インストールを開始する前に、サーバーがFreeIPAを実行する準備ができていることを確認するためにいくつかのことを行う必要があります。具体的には、サーバーのホスト名を設定し、システムパッケージを更新し、準備中のDNSレコードが記録されているかどうかを確認し、ファイアウォールがFreeIPAトラフィックを許可していることを確認します。

2.1. 静的IPアドレスを構成する

まず、静的IPアドレスを構成して、サーバーが使用できなくなる可能性のあるIPの変更を回避します。

[ root@local ~]# cat/etc/sysconfig/network-scripts/ifcfg-eth0

BOOTPROTO=static

IPADDR=192.168.192.130

NETMASK=255.255.255.0

GATEWAY=192.168.192.2

DEVICE=eth0

ONBOOT=yes

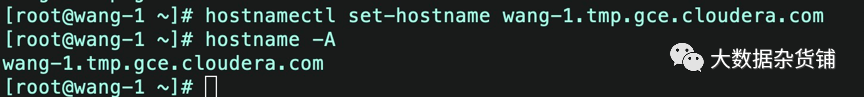

2.2. ホスト名を設定

まず、サーバーのホスト名は、正しく機能するためにFreeIPAの完全修飾ドメイン名(FQDN)と一致する必要があります。このチュートリアルでは、FQDNとしてcdswdemo-1.vpc.cloudera.comを使用します。

ホスト名は非常に重要です。使用されているものと同じ場合、IPA構成を待つときにエラーが発生します

サーバーの作成時にホスト名を設定するか、hostnameコマンドを使用して、サーバーの作成後にコマンドラインからホスト名を設定できます。

hostnamectl set-hostname wang-1.tmp.gce.cloudera.com

2.3. ソフトウェアとシステムカーネルをアップグレードする

次に、yumを使用してソフトウェアとシステムカーネルをアップグレードします。

yum update -y

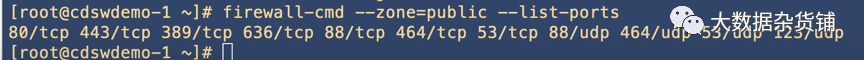

2.4. ファイアウォールを設定する

FreeIPAは、ファイアウォールを閉じるか、ファイアウォールが使用する必要のあるポートを開くかを選択できます。ファイアウォールがオフになっている場合は、この手順の残りを無視してください。

次に、FreeIPAに必要なポートをファイアウォールで開きます。

firewall-cmd --permanent --add-port={80/tcp,443/tcp,389/tcp,636/tcp,88/tcp,464/tcp,53/tcp,88/udp,464/udp,53/udp,123/udp}

変更を有効にするためにファイアウォールをリロードします。

firewall-cmd --reload

ファイアウォールの開いているポートを表示します。

firewall-cmd --zone=public--list-ports

2.5. ホストファイルを構成します

前に設定したホスト名に従って、hostsファイルにマッピングを追加します。次に例を示します。

172.31.115.124 wang-1.tmp.gce.cloudera.com wang-1

これです/etc/ホストファイルの内容は似ています:

[ root@wang-1~]# cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

172.31.115.124 wang-1.tmp.gce.cloudera.comwang-1 # Added by Google

169.254.169.254 metadata.google.internal # Added by Google

[ root@wang-1~]#

2.6. ランダム番号ジェネレーターを構成する

次に、CentOSでランダム番号ジェネレーターを構成します。これにより、FreeIPAは認証に必要な暗号化機能を事前に作成できます。

FreeIPAを設定するには、暗号化操作を実行するために大量のランダムデータが必要です。デフォルトでは、仮想マシンはランダムデータまたはエントロピーをすぐに使い果たします。この問題を解決するために、rngdソフトウェアランダムナンバージェネレーターを使用します。 rngdは、他のサーバーに接続されているハードウェアデバイスからデータを取得し、それをカーネルのランダム番号ジェネレーターに提供することで機能します。

まず、rngdをインストールします。

yum -y install rng-tools

次に、それを有効にします。

systemctl start rngd

起動時にサービスが自動的に開始されることを確認します。

systemctl enable rngd

最後に、rngdが実行されていることを確認します。

systemctl status rngd

出力には、緑色のフォントでアクティブ(実行中)が含まれている必要があります。

**2.7. ** [ドメイン解決](https://cloud.tencent.com/product/cns?from=10680)デバイスをインストールします##

DNSサーバーを構成するためにFreeIPAが必要な場合は、次の手順に従います。それ以外の場合、以下の操作は不要です。

DNSはドメインネームシステム(ドメインネームシステム)の略で、IPアドレスを対応するホスト名に、またはホスト名を対応するIPアドレスに変換するメカニズムです。その中で、ドメイン名によるIPアドレスの解決は順方向解決と呼ばれ、IPアドレスによるドメイン名の解決は逆方向解決と呼ばれます。

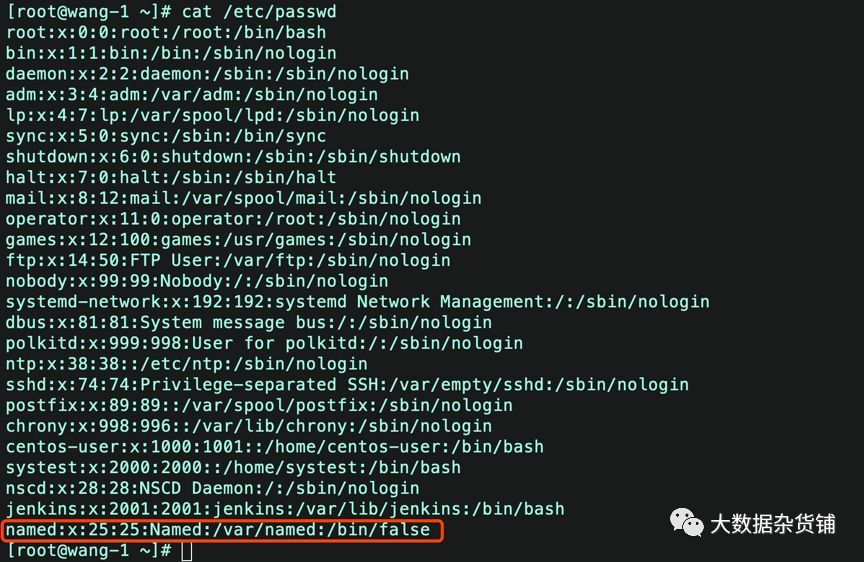

2.7.1 BINDサーバーソフトウェアをインストールして起動します

yum -y install bind bind-utils bindbind-dyndb-ldap

BINDをインストールした後、システムにはもう1人のユーザーが指定されます。

2.7.2 以下のパラメータ値を確認してください

vi /etc/named.conf --次の2つのパラメータをyesに変更します

dnssec-enable yes;

dnssec-validation yes;

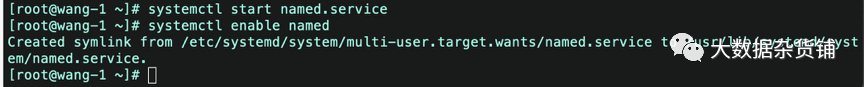

2.7.3 DNSサービスを開始

systemctl start named.service

systemctl enable named

2.7.4 指定されたプロセスが正常に開始するかどうかを確認します。

systemctl status named

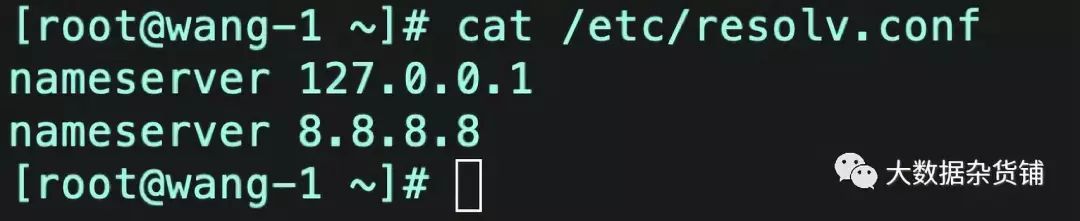

2.7.5 /etc/resolve.confファイルを設定します

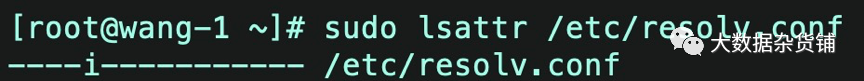

/etc/resolv.confは読み取り専用モードであり、ファイルのアクセス許可を変更したり、ファイルを変更したりすることはできません。

chmod 777 resolv.confを使用すると、次のエラーが報告されます。

chmod: changing permissions of `/etc/resolv.conf':Operation not permitted

chattrを使用してこの制限を解除します

最初にプロパティを見てください

sudo lsattr /etc/resolv.conf

i属性があるかどうかを確認します

次に、属性iを削除します

sudo chattr -i /etc/resolv.conf

sudo lsattr /etc/resolv.conf

私のクラスターは元々DNSによって管理されていたので、DNSを削除して、デフォルトのDNSに設定したいと思います。

すべての依存関係を構成して実行した後、FreeIPAサーバーソフトウェア自体のインストールを続行できます。

03

—

予防

**3.1. ノード名はFQDN ** ##の要件を満たしている必要があります

FreeIPAクラスターにはパスワードFQDNが必要です。

理由:Freeipaにはドメインの概念があり(kerberosにもあります)、kerberosではすべてのノードがドメイン内にある必要があります。 freeipaをインストールするとき、kerberosを一緒にインストールします。

インストールプロセス中に、インストールスクリプトは、現在のマシン名(freeipaのプライマリノード)を自動的に取得し、対応するドメイン名を解決します。

インストールスクリプトのプロンプトメッセージから取得できます。ドメイン名はホスト名に基づいて決定されています

また、ドットの後にsec19で区別されるhadoop.sec19のように、マシン名を呼び出さないでください。これは絶対に不可能です。 freeipaによると、そのドメイン名はsec19です。

これにより、すべてのマシンが同じドメインに存在しなくなります。

3.2. DNSの説明

マシン名の解決にはDNSが使用されます。FreeIPAデュアルマシン(つまり、マスタースレーブサーバー)をインストールする場合は、DNSが必要です。理由:次のようなコマンドを実行する必要があります。

ipa-replica-prepare hadoop197.example.com--ip-address 192.168.116.197

このとき、DNSの解決に進み、見つからない場合は直接エラーを報告します。現時点では、スレーブノードはインストールできません。 freeipaのノードを1つだけインストールすると、DNSを使用できなくなります。

04

—

FreeIPAサービスをインストールする

4.1. ipa-serverパッケージをインストールします

FreeIPAサービスであるipa-serverを引き続きインストールできます。 dnsを構成する必要がない場合は、ipa-server-dnsパッケージをインストールすることもできません。

yum -y install ipa-server ipa-server-dns

**4.2. ipa-server **を構成します##

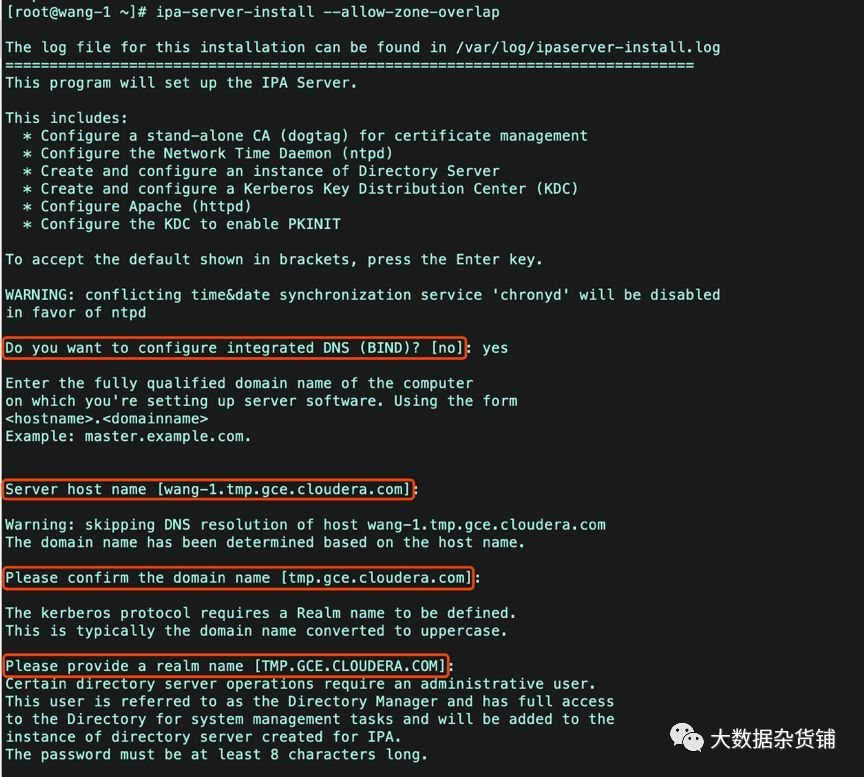

次に、FreeIPAインストールコマンドを実行します。これにより、構成オプションの入力とFreeIPAのインストールを求めるスクリプトが実行されます。

ipa-server-install --allow-zone-overlap

FreeIPAは、認証に加えて、ホストのDNSレコードを管理することもできます。これにより、ホストの構成と管理が簡単になります。このチュートリアルでは、FreeIPAの統合DNSは基本的に必要ないため、使用しません。

Do you want to configure integrated DNS(BIND)?[no]: no

次に、サーバーのホスト名、ドメイン名、およびKerberosドメイン名を入力する必要があります。 Kerberosは認証プロトコルであり、FreeIPAはこれらのプロトコルを使用してホストのIDを検証します。ドメイン名をKerberosドメインとして使用することを強くお勧めします。別の命名スキームを使用すると、FreeIPAのActive Directory統合で問題が発生し、他の問題が発生する可能性があります。

警告: IPAドメイン名としてルートドメイン(example.com)を使用しないでください。これにより、DNSの問題が発生する可能性があります。

Server host name [ipa.example.org]: ipa.example.org

Please confirm the domain name [example.org]: ipa.example.org

Please provide a realm name [EXAMPLE.ORG]: IPA.EXAMPLE.ORG

次に、LDAPマネージャーのパスワードを作成します。これは、FreeIPA機能に必要なLDAPです。次に、管理者ユーザーとしてFreeIPAにログインするときに使用されるIPA管理者パスワードがあります。システム全体のセキュリティはパスワードに依存するため、ランダムに生成された安全なパスワードを使用することを強くお勧めします。

構成を確認します。この後、インストーラーが実行されます。

Continue to configure the system with these values?[no]: yes

サーバーの速度によっては、インストールプロセスに数分かかる場合があります。サービスのインストールが完了したので、テストする必要があります。

[ root@wang-1~]# ipa-server-install--allow-zone-overlap

The log file forthis installation can be found in/var/log/ipaserver-install.log

==============================================================================

This program will set up the IPA Server.

This includes:*Configure a stand-alone CA(dogtag)for certificate management

* Configure the Network Time Daemon(ntpd)* Createand configure an instance of Directory Server

* Createand configure a Kerberos Key Distribution Center(KDC)*Configure Apache(httpd)*Configure the KDC to enable PKINIT

To accept the default shown in brackets, press theEnter key.

WARNING: conflicting time&date synchronizationservice 'chronyd' will be disabled

in favor of ntpd

Do you want to configureintegrated DNS(BIND)?[no]: yes

Enter the fully qualified domain name of thecomputer

on which you're setting up server software. Usingthe form

< hostname>.<domainname>

Example: master.example.com.

Server host name[wang-1.tmp.gce.cloudera.com]:

Warning: skipping DNS resolution of hostwang-1.tmp.gce.cloudera.com

The domain name has been determined based on thehost name.

Please confirm the domainname [tmp.gce.cloudera.com]:

The kerberos protocol requires a Realm name to bedefined.

This is typically the domain name converted touppercase.

Please provide a realm name[TMP.GCE.CLOUDERA.COM]:

Certain directory server operations require anadministrative user.

This user is referred to as the Directory Managerand has full access

to the Directory for system management tasks andwill be added to the

instance of directory server created for IPA.

The password must be at least 8 characters long.

Directory Manager password:Password(confirm):

The IPA server requires an administrative user,named 'admin'.

This user is a regular system account used for IPAserver administration.

IPA admin password:Password(confirm):

Checking DNS domain tmp.gce.cloudera.com., pleasewait ...

Do you want to configure DNSforwarders?[yes]:

Following DNS servers are configured in/etc/resolv.conf:127.0.0.1,8.8.8.8

Do you want to configurethese servers as DNS forwarders?[yes]:

All DNS servers from/etc/resolv.conf were added.You can enter additional addresses now:

Enter an IP address for a DNSforwarder, or press Enter to skip:

Checking DNS forwarders, please wait ...

Do you want to search formissing reverse zones?[yes]:

Do you want to create reversezone for IP 172.31.115.124[yes]:

Please specify the reversezone name [115.31.172.in-addr.arpa.]:

Using reverse zone(s)115.31.172.in-addr.arpa.

The IPA Master Server will be configured with:

Hostname: wang-1.tmp.gce.cloudera.com

IP address(es):172.31.115.124

Domain name: tmp.gce.cloudera.com

Realm name: TMP.GCE.CLOUDERA.COM

BIND DNS server will be configured to serve IPAdomain with:

Forwarders:127.0.0.1,8.8.8.8

Forward policy: only

Reverse zone(s):115.31.172.in-addr.arpa.

Continue to configure thesystem with these values?[no]: yes

The following operations may take some minutes tocomplete.

Please wait until the prompt is returned.

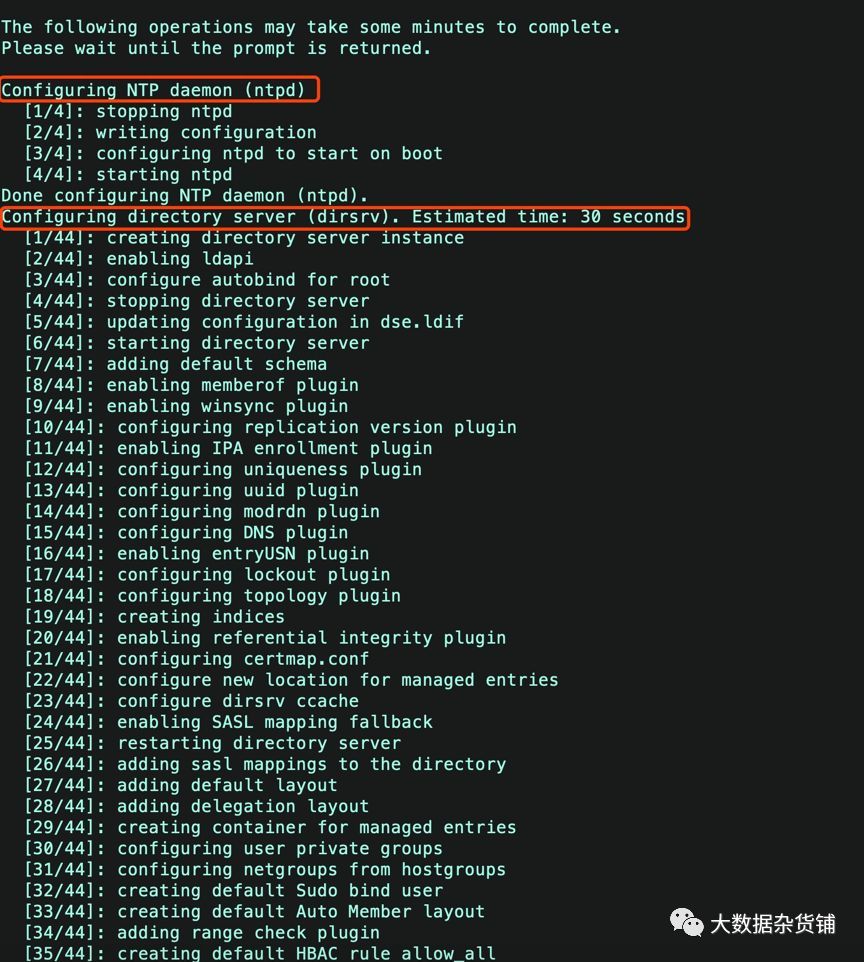

Configuring NTP daemon(ntpd)[1/4]:stopping ntpd

[2 /4]:writing configuration

[3 /4]:configuring ntpd to start on boot

[4 /4]:starting ntpd

Done configuring NTP daemon(ntpd).

Configuring directory server(dirsrv). Estimatedtime:30 seconds

[1 /44]:creating directory server instance

[2 /44]:enabling ldapi

[3 /44]:configure autobind for root

[4 /44]:stopping directory server

[5 /44]:updating configuration in dse.ldif

[6 /44]:starting directory server

[7 /44]:adding default schema

[8 /44]:enabling memberof plugin

[9 /44]:enabling winsync plugin

[10 /44]:configuring replication version plugin

[11 /44]:enabling IPA enrollment plugin

[12 /44]:configuring uniqueness plugin

[13 /44]:configuring uuid plugin

[14 /44]:configuring modrdn plugin

[15 /44]:configuring DNS plugin

[16 /44]:enabling entryUSN plugin

[17 /44]:configuring lockout plugin

[18 /44]:configuring topology plugin

[19 /44]:creating indices

[20 /44]:enabling referential integrity plugin

[21 /44]:configuring certmap.conf

[22 /44]:configure newlocationfor managed entries

[23 /44]:configure dirsrv ccache

[24 /44]:enabling SASL mapping fallback

[25 /44]:restarting directory server

[26 /44]:adding sasl mappings to the directory

[27 /44]:adding default layout

[28 /44]:adding delegation layout

[29 /44]:creating container for managed entries

[30 /44]:configuring user private groups

[31 /44]:configuring netgroups from hostgroups

[32 /44]:creating default Sudo bind user

[33 /44]:creating default Auto Member layout

[34 /44]:adding range check plugin

[35 /44]:creating default HBAC rule allow_all

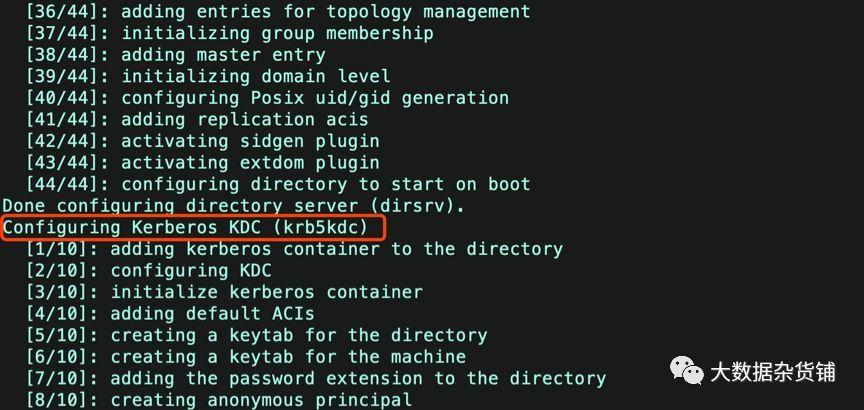

[36 /44]:adding entries for topology management

[37 /44]:initializing group membership

[38 /44]:adding master entry

[39 /44]:initializing domain level

[40 /44]:configuring Posix uid/gid generation

[41 /44]:adding replication acis

[42 /44]:activating sidgen plugin

[43 /44]:activating extdom plugin

[44 /44]:configuring directory to start on boot

Done configuring directory server(dirsrv).

Configuring Kerberos KDC(krb5kdc)[1/10]:adding kerberos container to the directory

[2 /10]:configuring KDC

[3 /10]:initialize kerberos container

[4 /10]:adding default ACIs

[5 /10]:creating a keytab for the directory

[6 /10]:creating a keytab for the machine

[7 /10]:adding the password extension to the directory

[8 /10]:creating anonymous principal

[9 /10]:starting the KDC

[10 /10]:configuring KDC to start on boot

Done configuring Kerberos KDC(krb5kdc).

Configuring kadmin

[1 /2]:starting kadmin

[2 /2]:configuring kadmin to start on boot

Done configuring kadmin.

Configuring ipa-custodia

[1 /5]:Making sure custodia container exists

[2 /5]:Generating ipa-custodia config file

[3 /5]:Generating ipa-custodia keys

[4 /5]:starting ipa-custodia

[5 /5]:configuring ipa-custodia to start on boot

Done configuring ipa-custodia.

Configuring certificate server(pki-tomcatd).Estimated time:3 minutes

[1 /28]:configuring certificate server instance

[2 /28]:exporting Dogtag certificate store pin

[3 /28]:stopping certificate server instance to update CS.cfg

[4 /28]:backing up CS.cfg

[5 /28]:disabling nonces

[6 /28]:set up CRL publishing

[7 /28]:enable PKIX certificate path discovery and validation

[8 /28]:starting certificate server instance

[9 /28]:configure certmonger for renewals

[10 /28]:requesting RA certificate from CA

[11 /28]:setting audit signing renewal to 2 years

[12 /28]:restarting certificate server

[13 /28]: publishing the CA certificate

[14 /28]:adding RA agent as a trusted user

[15 /28]:authorizing RA to modify profiles

[16 /28]:authorizing RA to manage lightweight CAs

[17 /28]:Ensure lightweight CAs container exists

[18 /28]:configure certificate renewals

[19 /28]:configure Server-Cert certificate renewal

[20 /28]:Configure HTTP to proxy connections

[21 /28]:restarting certificate server

[22 /28]:updating IPA configuration

[23 /28]:enabling CA instance

[24 /28]:migrating certificate profiles to LDAP

[25 /28]:importing IPA certificate profiles

[26 /28]:adding default CA ACL

[27 /28]:adding 'ipa' CA entry

[28 /28]:configuring certmonger renewal for lightweight CAs

Done configuring certificate server(pki-tomcatd).

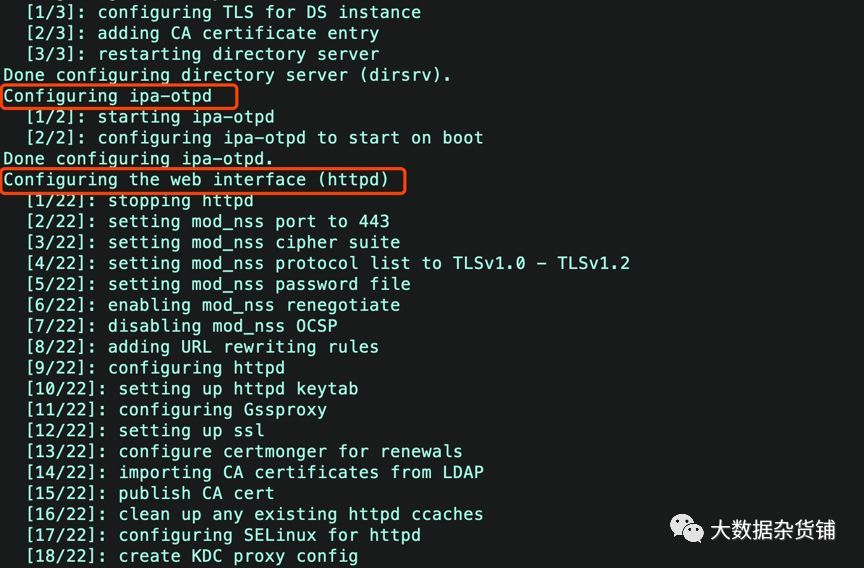

Configuring directory server(dirsrv)[1/3]:configuring TLS for DS instance

[2 /3]:adding CA certificate entry

[3 /3]:restarting directory server

Done configuring directory server(dirsrv).

Configuring ipa-otpd

[1 /2]:starting ipa-otpd

[2 /2]:configuring ipa-otpd to start on boot

Done configuring ipa-otpd.

Configuring the web interface(httpd)[1/22]:stopping httpd

[2 /22]:setting mod_nss port to 443[3/22]:setting mod_nss cipher suite

[4 /22]:setting mod_nss protocol list to TLSv1.0- TLSv1.2[5/22]:setting mod_nss password file

[6 /22]:enabling mod_nss renegotiate

[7 /22]:disabling mod_nss OCSP

[8 /22]:adding URL rewriting rules

[9 /22]:configuring httpd

[10 /22]:setting up httpd keytab

[11 /22]:configuring Gssproxy

[12 /22]:setting up ssl

[13 /22]:configure certmonger for renewals

[14 /22]:importing CA certificates from LDAP

[15 /22]:publish CA cert

[16 /22]:clean up any existing httpd ccaches

[17 /22]:configuring SELinux for httpd

[18 /22]:create KDC proxy config

[19 /22]:enable KDC proxy

[20 /22]:starting httpd

[21 /22]:configuring httpd to start on boot

[22 /22]:enabling oddjobd

Done configuring the web interface(httpd).

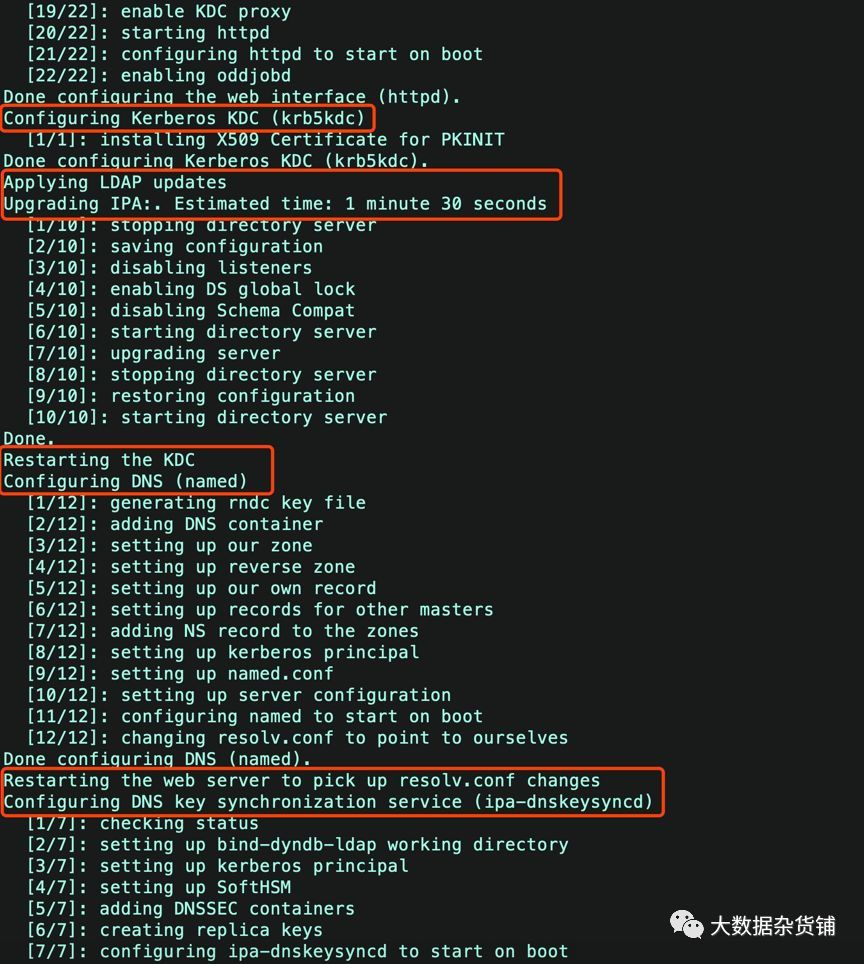

Configuring Kerberos KDC(krb5kdc)[1/1]:installing X509 Certificate for PKINIT

Done configuring Kerberos KDC(krb5kdc).

Applying LDAP updates

Upgrading IPA:. Estimated time:1 minute 30 seconds

[1 /10]:stopping directory server

[2 /10]:saving configuration

[3 /10]:disabling listeners

[4 /10]:enabling DS global lock

[5 /10]:disabling Schema Compat

[6 /10]:starting directory server

[7 /10]:upgrading server

[8 /10]:stopping directory server

[9 /10]:restoring configuration

[10 /10]:starting directory server

Done.

Restarting the KDC

Configuring DNS(named)[1/12]:generating rndc key file

[2 /12]:adding DNS container

[3 /12]:setting up our zone

[4 /12]:setting up reverse zone

[5 /12]:setting up our own record

[6 /12]:setting up records for other masters

[7 /12]:adding NS record to the zones

[8 /12]:setting up kerberos principal

[9 /12]:setting up named.conf

[10 /12]:setting up server configuration

[11 /12]:configuring named to start on boot

[12 /12]:changing resolv.conf to point to ourselves

Done configuring DNS(named).

Restarting the web server to pick up resolv.confchanges

Configuring DNS key synchronization service(ipa-dnskeysyncd)[1/7]:checking status

[2 /7]:setting up bind-dyndb-ldap working directory

[3 /7]:setting up kerberos principal

[4 /7]:setting up SoftHSM

[5 /7]:adding DNSSEC containers

[6 /7]:creating replica keys

[7 /7]:configuring ipa-dnskeysyncd to start on boot

Done configuring DNS key synchronization service(ipa-dnskeysyncd).

Restarting ipa-dnskeysyncd

Restarting named

Updating DNS system records

Configuring client side components

Using existing certificate '/etc/ipa/ca.crt'.

Client hostname: wang-1.tmp.gce.cloudera.com

Realm: TMP.GCE.CLOUDERA.COM

DNS Domain: tmp.gce.cloudera.com

IPA Server: wang-1.tmp.gce.cloudera.com

BaseDN: dc=tmp,dc=gce,dc=cloudera,dc=com

Skipping synchronizing time with NTP server.

New SSSD config will be created

Configured sudoers in/etc/nsswitch.conf

Configured /etc/sssd/sssd.conf

tryinghttps://wang-1.tmp.gce.cloudera.com/ipa/json

[ try1]: Forwarding 'schema' to json server'https://wang-1.tmp.gce.cloudera.com/ipa/json'

trying https://wang-1.tmp.gce.cloudera.com/ipa/session/json

[ try1]: Forwarding 'ping' to json server'https://wang-1.tmp.gce.cloudera.com/ipa/session/json'[try1]: Forwarding 'ca_is_enabled' to json server'https://wang-1.tmp.gce.cloudera.com/ipa/session/json'

Systemwide CA database updated.

Adding SSH public key from/etc/ssh/ssh_host_rsa_key.pub

Adding SSH public key from/etc/ssh/ssh_host_ecdsa_key.pub

Adding SSH public key from/etc/ssh/ssh_host_ed25519_key.pub

[ try1]: Forwarding 'host_mod' to json server'https://wang-1.tmp.gce.cloudera.com/ipa/session/json'

SSSD enabled

Configured /etc/openldap/ldap.conf

Configured /etc/ssh/ssh_config

Configured /etc/ssh/sshd_config

Configuring tmp.gce.cloudera.com as NIS domain.

Client configuration complete.

The ipa-client-install command was successful

==============================================================================

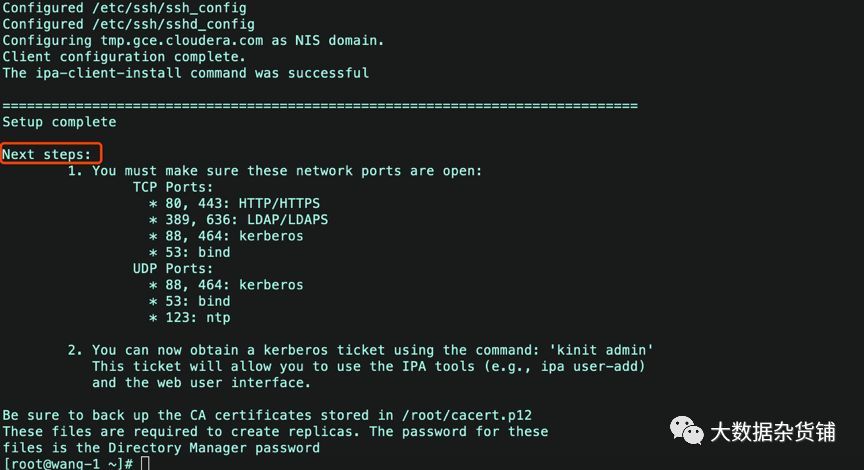

Setup complete

Next steps:1.You must make sure these network ports are open:

TCP Ports:*80,443: HTTP/HTTPS

*389,636: LDAP/LDAPS

*88,464: kerberos

*53: bind

UDP Ports:*88,464: kerberos

*53: bind

*123: ntp

2. You can now obtain a kerberos ticket using the command:'kinit admin'

This ticket will allow you to use the IPA tools(e.g., ipa user-add)

and the web user interface.

Be sure to back up the CA certificates stored in/root/cacert.p12

These files are required to create replicas. Thepassword for these

files is the Directory Manager password

[ root@wang-1~]#

4.3. FreeIPAサービス機能を確認します

まず、adminユーザーのKerberosトークンを初期化して、Kerberosレルムが正しくインストールされていることを確認します。

kinit admin

それが機能する場合は、インストールプロセス中にIPA管理者パスワードを入力してEnterキーを押すように求められます。

次に、IPAサーバーが正常に動作していることを確認します。

ipa user-find admin

出力は次のとおりです。

[ root@wang-1~]# ipa user-find admin

- - - - - - - - - - - - - - 1 user matched

--------------

Userlogin: admin

Last name:Administrator

Homedirectory:/home/admin

Loginshell:/bin/bash

Principalalias: [email protected]

UID:580800000

GID:580800000

Accountdisabled: False

----------------------------

Number of entries returned 1----------------------------[root@wang-1~]#

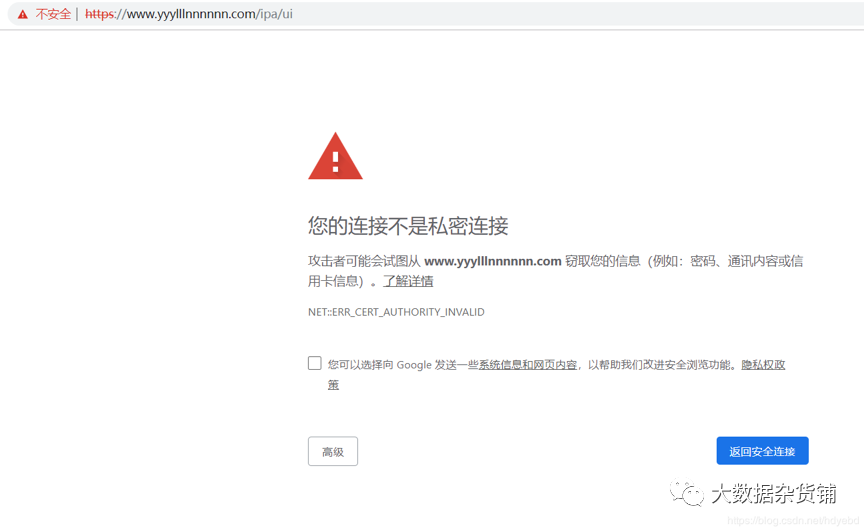

また、https://xuefeng-1.vpc.cloudera.com/でWebUIにアクセスできるはずです。

「詳細」を選択します

https://xuefeng-1.vpc.cloudera.com/に進むことを選択し、次に[キャンセル]、[キャンセル]を選択し、2回キャンセルすると、次のページに入ることができます

注:TLS証明書は信頼されていません。警告をバイパスします。将来的には、Tencent Cloudの無料SSLを使用して、有効なTLS証明書を取得できます。取得後、CA証明書(通常はca.crt)、証明書ファイル(your_domain.crt)、キーファイル(your_domain.key)をサーバーにアップロードする必要があります。ファイルを取得したら、以前に設定したディレクトリ管理者パスワードを使用してCAをインストールします。コマンドの前にスペースを追加して、シェル履歴に保存されないようにすることができます。 ipa-cacert-manage -p your_directory_manager_password -n httpcrt -tC ,、 install ca.crt次に、サイト証明書とキーをインストールします。 ipa-server-certinstall-w -d your_domain.key your_domain.crtこれらの変更を有効にするには、サーバーを再起動する必要があります。

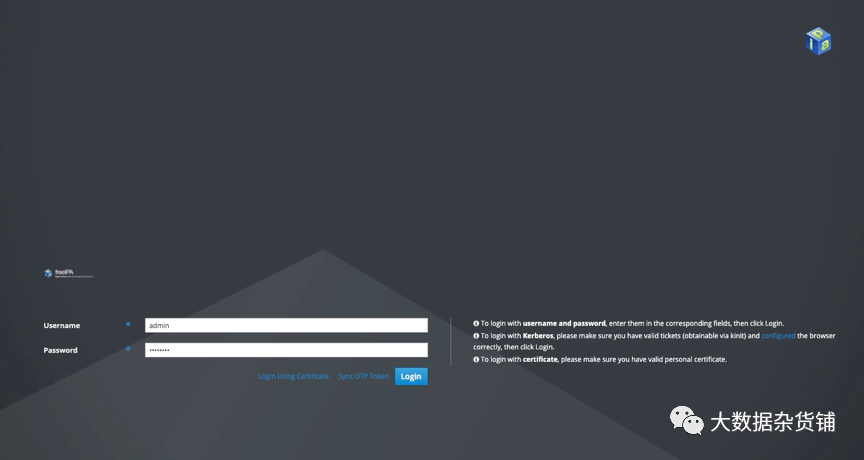

Web UIで、adminユーザーとしてログインします。 ユーザー名は** admin で、 password は前に設定したIPA管理者パスワードになります。ページの上部に Authenticating ... **と表示され、以下に示すようにメインのIPAページに入ります。

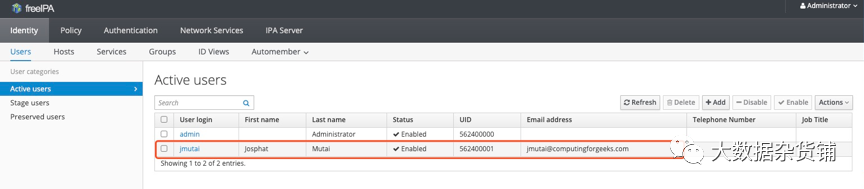

最後に、新しいユーザーを追加して、FreeIPAのいくつかの機能を調べてみましょう。

4.4. IPAユーザーの構成

FreeIPAには、非常に広範なユーザー管理および戦略機能があります。標準のUnixユーザーと同様に、FreeIPAユーザーはグループに属することができます。ポリシーに基づいて、グループまたは個々のユーザーがホスト(クライアントコンピューター)またはホストグループ(ホストグループ)にアクセスすることを許可または拒否できます。 FreeIPAは、sudoアクセスを管理することもでき、ホストまたはホストグループでグループまたはユーザーにsudoアクセスを許可することもできます。

このチュートリアルでは、新しいユーザーを追加して開始する方法を説明します。

ユーザーを追加するには、[**識別] **タブをクリックしてから、[ユーザー] をクリックします。これにより、ユーザーテーブルが表示されます。テーブルの上にある +追加ボタンをクリックして、新しいユーザーを追加します。開いたフォームに必須フィールド(名や姓など)を入力し、[追加]をクリックしてユーザーをそのまま追加するか、[追加して編集]をクリックして詳細を構成します。

元のテーブルのユーザーをクリックして、詳細にアクセスすることもできます。これは、管理者がユーザーの詳細を表示するときに表示されるものです。

通常のユーザーはIPAGUIにログインすることもできます。権限を表示し、個人情報を編集できるようになります。

初めてIPAコンピュータにログインすると、システムは新しいユーザーにパスワードの変更を要求します。これは、SSHだけでなくIPAGUIにも当てはまります。 IPAは、SSHキーを追加する機能を追加できます。ユーザーは公開SSHキーをアップロードしてIPAマシンに伝播し、パスワードなしでログインできます。その後、ユーザーはSSHキーが各サーバーにまだ存在することを心配せずに、いつでも削除できます。

リストからユーザーアカウントを追加し、アカウントを一覧表示してテストします。

# ipa user-add jmutai --first=Josphat--last=Mutai [email protected] --shell=/bin/bash--password

実行が完了すると、インターフェイスから次のことがわかります。

4.5. IPAタスクのステータスを表示

ipactl statusを使用して、IPAコンポーネントのステータスを表示します

[ root@wang-2~]# ipactl status

Directory Service: RUNNING

krb5kdc Service: RUNNING

kadmin Service: RUNNING

httpd Service: RUNNING

ipa-custodia Service: RUNNING

ntpd Service: RUNNING

pki-tomcatd Service: RUNNING

ipa-otpd Service: RUNNING

ipa: INFO: The ipactl command was successful

[ root@wang-2~]#

Ipactlコマンドは次のとおりです。

[ root@xuefeng-1~]# ipactl --help

Usage: ipactl start|stop|restart|status

Options:-h,--help show this help messageand exit

- d,--debug Display debugginginformation

- f,--force Force IPA to start.Combine options --skip-version-

check and--ignore-service-failures

- - ignore-service-failures

If any service startfails,do not rollback the

services,continuewith theoperation

- - skip-version-check skip versioncheck

05

—

FreeIPAクライアントのインストール

freeIPAクライアントをwang-3.gce.cloudera.comノードにインストールします。

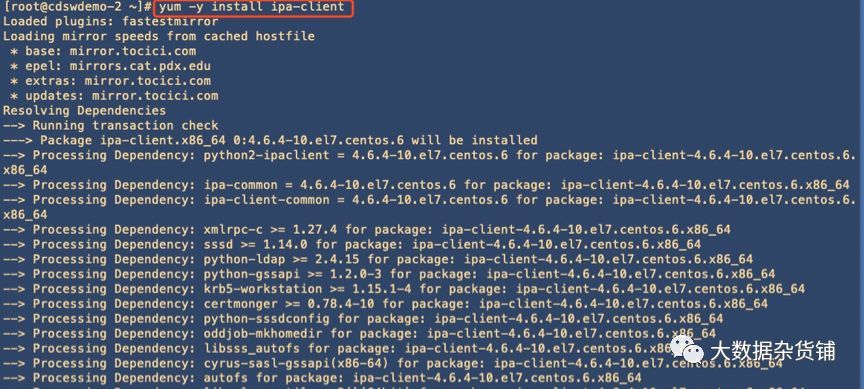

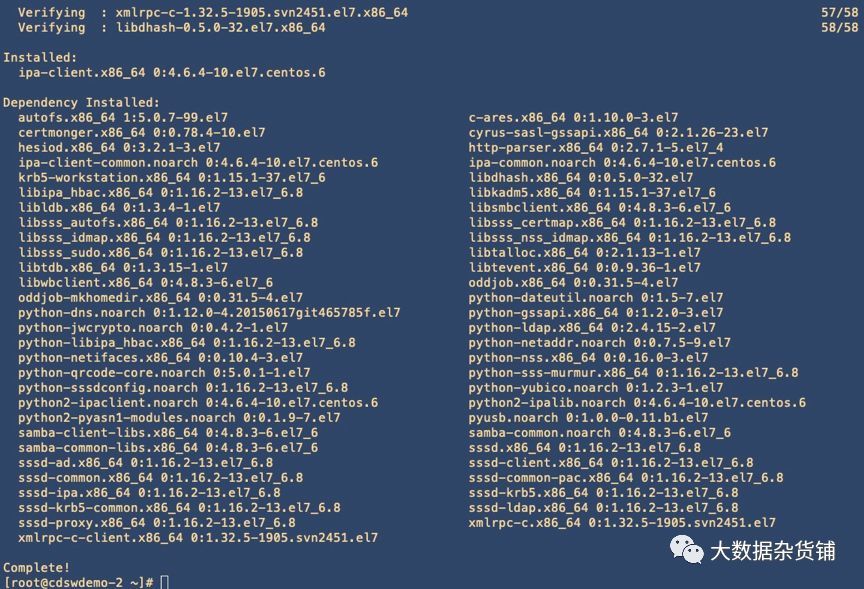

5.1. パッケージをインストール

次のコマンドを使用して、FreeIPAクライアントソフトウェアを準備します

yum -y install ipa-client ntp

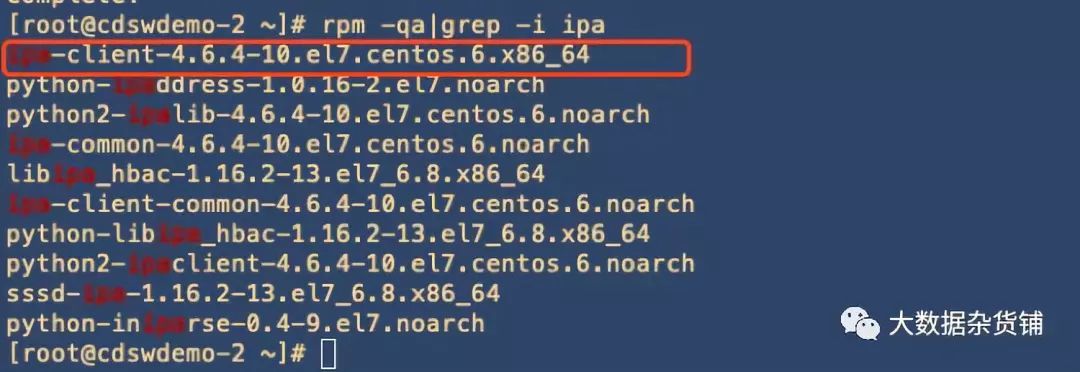

ipa-clientソフトウェアを確認してください。

rpm -qa|grep -I ipa

[ root@cdswdemo-2~]# rpm-qa|grep -i ipa

ipa-client-4.6.4-10.el7.centos.6.x86_64

python-ipaddress-1.0.16-2.el7.noarch

python2-ipalib-4.6.4-10.el7.centos.6.noarch

ipa-common-4.6.4-10.el7.centos.6.noarch

libipa_hbac-1.16.2-13.el7_6.8.x86_64

ipa-client-common-4.6.4-10.el7.centos.6.noarch

python-libipa_hbac-1.16.2-13.el7_6.8.x86_64

python2-ipaclient-4.6.4-10.el7.centos.6.noarch

sssd-ipa-1.16.2-13.el7_6.8.x86_64

python-iniparse-0.4-9.el7.noarch

[ root@cdswdemo-2~]#

5.2. クライアントのインストールを実行します

クライアントをインストールするには、インタラクティブと非インタラクティブの2つの方法があります。

5.2.1. 非対話型インストール

IPAClientをインストールするときは、スペースなどの記号を入力しないように注意してください

[ root@ipa112 ~]# ipa-client-install--domain=example.com --realm=EXAMPLE.COM [email protected]=hadoop123 --enable-dns-updates --permit --no-ntp

Provide your IPA server name(ex:ipa.example.com): ipa110.example.com --ipaserverを入力してください,後ろにスペースがあってはならないことに注意する必要があります。そうしないと、例外がスローされます。

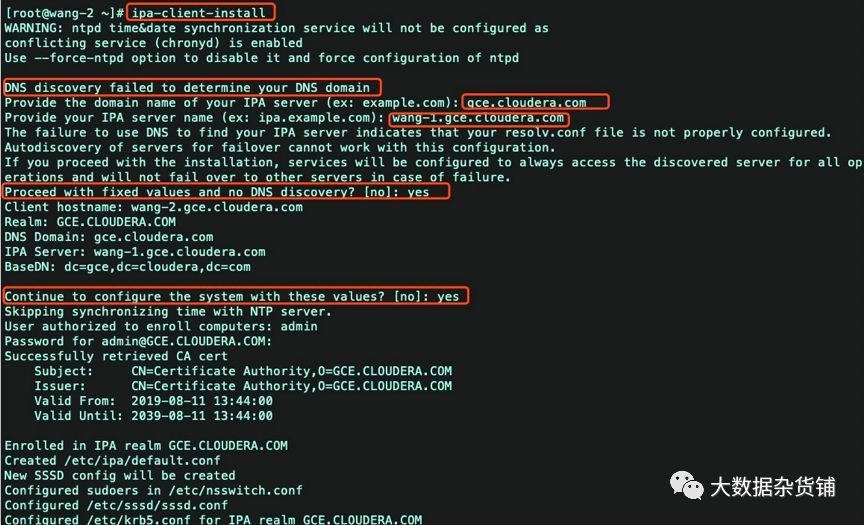

5.2.2. インタラクティブインストール

次のコマンドを実行してインストールを実行します

ipa-client-install

インストールを開始します。

[ root@wang-2~]#ipa-client-install

WARNING: ntpd time&date synchronizationservice will not be configured as

conflicting service(chronyd) is enabled

Use --force-ntpd option to disable it and forceconfiguration of ntpd

DNS discovery failed to determine your DNS domain

Provide the domain name ofyour IPA server(ex: example.com): gce.cloudera.com

Provide your IPA server name(ex: ipa.example.com): wang-1.gce.cloudera.com

The failure to use DNS to find your IPA serverindicates that your resolv.conf file is not properly configured.

Autodiscovery of servers for failover cannot workwith this configuration.

If you proceed with the installation, serviceswill be configured to always access the discovered server for all operationsand will not fail over to other servers incaseof failure.

Proceed with fixed values andno DNS discovery?[no]: yes

Client hostname: wang-2.gce.cloudera.com

Realm: GCE.CLOUDERA.COM

DNS Domain: gce.cloudera.com

IPA Server: wang-1.gce.cloudera.com

BaseDN: dc=gce,dc=cloudera,dc=com

Continue to configure thesystem with these values?[no]: yes

Skipping synchronizing time with NTP server.

User authorized to enroll computers: admin

Password for [email protected]:

Successfully retrieved CA cert

Subject: CN=CertificateAuthority,O=GCE.CLOUDERA.COM

Issuer: CN=CertificateAuthority,O=GCE.CLOUDERA.COM

ValidFrom:2019-08-1113:44:00

ValidUntil:2039-08-1113:44:00

Enrolled in IPA realm GCE.CLOUDERA.COM

Created /etc/ipa/default.conf

New SSSD config will be created

Configured sudoers in/etc/nsswitch.conf

Configured /etc/sssd/sssd.conf

Configured /etc/krb5.conf for IPA realmGCE.CLOUDERA.COM

trying https://wang-1.gce.cloudera.com/ipa/json

[ try1]: Forwarding 'schema' to json server'https://wang-1.gce.cloudera.com/ipa/json'

trying https://wang-1.gce.cloudera.com/ipa/session/json

[ try1]: Forwarding 'ping' to json server'https://wang-1.gce.cloudera.com/ipa/session/json'[try1]: Forwarding 'ca_is_enabled' to json server'https://wang-1.gce.cloudera.com/ipa/session/json'

Systemwide CA database updated.

Adding SSH public key from/etc/ssh/ssh_host_rsa_key.pub

Adding SSH public key from/etc/ssh/ssh_host_ecdsa_key.pub

Adding SSH public key from/etc/ssh/ssh_host_ed25519_key.pub

[ try1]: Forwarding 'host_mod' to json server'https://wang-1.gce.cloudera.com/ipa/session/json'

Could not update DNS SSHFP records.

SSSD enabled

Configured /etc/openldap/ldap.conf

Configured /etc/ssh/ssh_config

Configured /etc/ssh/sshd_config

Configuring gce.cloudera.com as NIS domain.

Client configuration complete.

The ipa-client-install command was successful

[ root@wang-2~]#

06

—

FreeIPAホットスタンバイ構成

このドキュメントでは、データセンターごとに2〜3部が推奨されていますが、4部以下であることが示唆されています

6.1. バックアップ証明書を作成する

まず、メインサーバーのipaサーバーで次のコマンドを実行します

kinit admin

ipa-replica-prepare wang-3.gce.cloudera.com

Replicacreation using 'ipa-replica-prepare' to generate replica file

is supported only in0-level IPA domain.

The current IPA domain level is 1 and thus thereplica must

be created by promoting an existing IPA client.

To set up a replica use the following procedure:1.)set up a client on the hostusing 'ipa-client-install'2.) promote the client to replicarunning 'ipa-replica-install'*without* replica filespecified

' ipa-replica-prepare' is allowed only in domainlevel 0

The ipa-replica-prepare command failed.

上記の操作でエラーが報告されます。したがって、最初にipa-clientとipa-replicaをレプリカサーバーにインストールします。

6.2. メインサーバーはノードを追加します

wang-3レプリカサーバーにipa-clientをインストールする前に、サーバーの追加操作を実行してください

ipa host-add --force --ip-address=172.31.115.236wang-3.gce.cloudera.com

[ root@wang-2~]# ipa host-add --force--ip-address=172.31.115.236 wang-3.gce.cloudera.com

------------------------------------

Added host "wang-3.gce.cloudera.com"------------------------------------

Host name:wang-3.gce.cloudera.com

Principalname: host/[email protected]

Principalalias: host/[email protected]

Password:False

Keytab:False

Managedby: wang-3.gce.cloudera.com

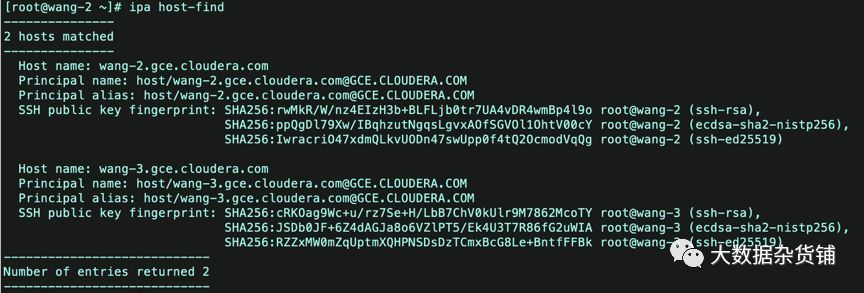

追加が成功したかどうかを確認します

ipa host-find

[ root@wang-2~]# ipa host-find

- - - - - - - - - - - - - - - 2 hosts matched

---------------

Host name:wang-2.gce.cloudera.com

Principalname: host/[email protected]

Principalalias: host/[email protected]

SSH publickey fingerprint: SHA256:rwMkR/W/nz4EIzH3b+BLFLjb0tr7UA4vDR4wmBp4l9o root@wang-2(ssh-rsa),

SHA256:ppQgDl79Xw/IBqhzutNgqsLgvxAOfSGVOl1OhtV00cY root@wang-2(ecdsa-sha2-nistp256),

SHA256:IwracriO47xdmQLkvUODn47swUpp0f4tQ2OcmodVqQg root@wang-2(ssh-ed25519)

Host name:wang-3.gce.cloudera.com

Principalname: host/[email protected]

Principalalias: host/[email protected]

----------------------------

Number of entries returned 2----------------------------

6.3. ホットスタンバイサーバーインストールクライアント

インストール手順については、第4章FreeIPAクライアントのインストールを参照してください。クライアントのインストールが完了したら、ホストノードを確認します。

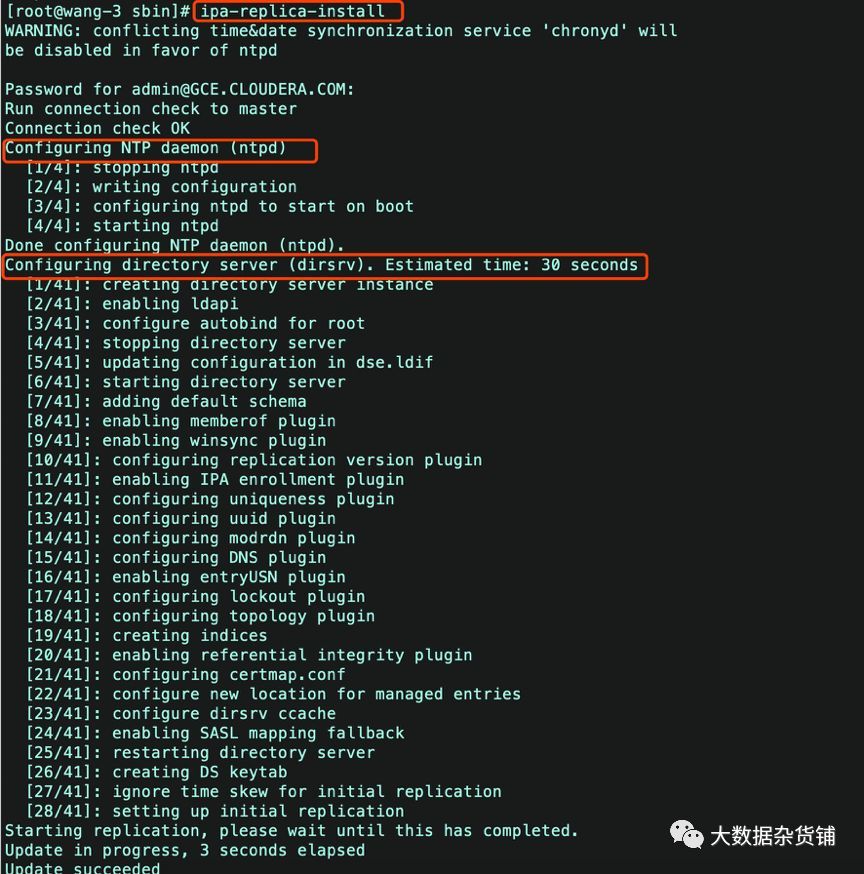

6.4. ホットスタンバイサーバーインストールレプリカ

ipa-replica-installコマンドはipa-serverパッケージに含まれています。したがって、最初にipa-serverパッケージをインストールします。

yum -y install ipa-server

インストールのためにipa-replica-installコマンドを実行します

[ root@wang-3 sbin]#ipa-replica-install

WARNING: conflicting time&date synchronizationservice 'chronyd' will

be disabled in favor of ntpd

Password [email protected]:

Run connection check to master

Connection check OK

Configuring NTP daemon(ntpd)[1/4]:stopping ntpd

[2 /4]:writing configuration

[3 /4]:configuring ntpd to start on boot

[4 /4]:starting ntpd

Done configuring NTP daemon(ntpd).

Configuring directory server(dirsrv). Estimatedtime:30 seconds

[1 /41]:creating directory server instance

[2 /41]:enabling ldapi

[3 /41]:configure autobind for root

[4 /41]:stopping directory server

[5 /41]:updating configuration in dse.ldif

[6 /41]:starting directory server

[7 /41]:adding default schema

[8 /41]:enabling memberof plugin

[9 /41]:enabling winsync plugin

[10 /41]:configuring replication version plugin

[11 /41]:enabling IPA enrollment plugin

[12 /41]:configuring uniqueness plugin

[13 /41]:configuring uuid plugin

[14 /41]:configuring modrdn plugin

[15 /41]:configuring DNS plugin

[16 /41]:enabling entryUSN plugin

[17 /41]:configuring lockout plugin

[18 /41]:configuring topology plugin

[19 /41]:creating indices

[20 /41]:enabling referential integrity plugin

[21 /41]:configuring certmap.conf

[22 /41]:configure newlocationfor managed entries

[23 /41]:configure dirsrv ccache

[24 /41]:enabling SASL mapping fallback

[25 /41]:restarting directory server

[26 /41]:creating DS keytab

[27 /41]:ignore time skew for initial replication

[28 /41]:setting up initial replication

Starting replication, please wait until this hascompleted.

Update in progress,3 seconds elapsed

Update succeeded

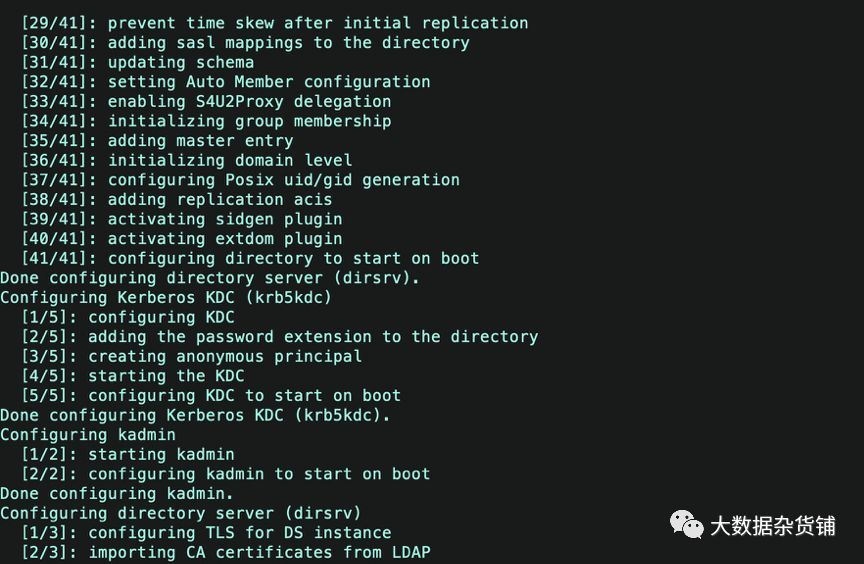

[29 /41]:prevent time skew after initial replication

[30 /41]:adding sasl mappings to the directory

[31 /41]:updating schema

[32 /41]:setting Auto Member configuration

[33 /41]:enabling S4U2Proxy delegation

[34 /41]:initializing group membership

[35 /41]:adding master entry

[36 /41]:initializing domain level

[37 /41]:configuring Posix uid/gid generation

[38 /41]:adding replication acis

[39 /41]:activating sidgen plugin

[40 /41]:activating extdom plugin

[41 /41]:configuring directory to start on boot

Done configuring directory server(dirsrv).

Configuring Kerberos KDC(krb5kdc)[1/5]:configuring KDC

[2 /5]:adding the password extension to the directory

[3 /5]: creatinganonymous principal

[4 /5]:starting the KDC

[5 /5]:configuring KDC to start on boot

Done configuring Kerberos KDC(krb5kdc).

Configuring kadmin

[1 /2]:starting kadmin

[2 /2]:configuring kadmin to start on boot

Done configuring kadmin.

Configuring directory server(dirsrv)[1/3]:configuring TLS for DS instance

[2 /3]:importing CA certificates from LDAP

[3 /3]:restarting directory server

Done configuring directory server(dirsrv).

Configuring the web interface(httpd)[1/22]:stopping httpd

[2 /22]:setting mod_nss port to 443[3/22]:setting mod_nss cipher suite

[4 /22]:setting mod_nss protocol list to TLSv1.0- TLSv1.2[5/22]:setting mod_nss password file

[6 /22]:enabling mod_nss renegotiate

[7 /22]:disabling mod_nss OCSP

[8 /22]:adding URL rewriting rules

[9 /22]:configuring httpd

[10 /22]:setting up httpd keytab

[11 /22]:configuring Gssproxy

[12 /22]:setting up ssl

[13 /22]:configure certmonger for renewals

[14 /22]:importing CA certificates from LDAP

[15 /22]:publish CA cert

[16 /22]:clean up any existing httpd ccaches

[17 /22]:configuring SELinux for httpd

[18 /22]:create KDC proxy config

[19 /22]:enable KDC proxy

[20 /22]:starting httpd

[21 /22]:configuring httpd to start on boot

[22 /22]:enabling oddjobd

Done configuring the web interface(httpd).

Configuring ipa-otpd

[1 /2]:starting ipa-otpd

[2 /2]:configuring ipa-otpd to start on boot

Done configuring ipa-otpd.

Configuring ipa-custodia

[1 /4]:Generating ipa-custodia config file

[2 /4]:Generating ipa-custodia keys

[3 /4]:starting ipa-custodia

[4 /4]:configuring ipa-custodia to start on boot

Done configuring ipa-custodia.

Configuring certificate server(pki-tomcatd)[1/2]:configure certmonger for renewals

[2 /2]:Importing RA key

Done configuring certificate server(pki-tomcatd).

Configuring Kerberos KDC(krb5kdc)[1/1]:installing X509 Certificate for PKINIT

Done configuring Kerberos KDC(krb5kdc).

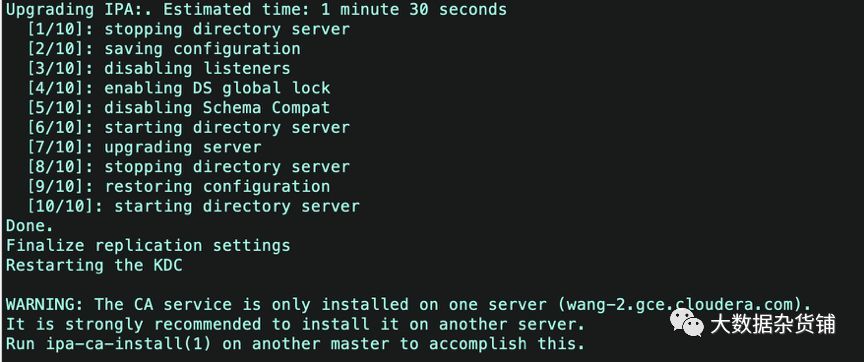

Applying LDAP updates

Upgrading IPA:. Estimated time:1 minute 30seconds

[1 /10]:stopping directory server

[2 /10]:saving configuration

[3 /10]:disabling listeners

[4 /10]:enabling DS global lock

[5 /10]:disabling Schema Compat

[6 /10]:starting directory server

[7 /10]:upgrading server

[8 /10]:stopping directory server

[9 /10]:restoring configuration

[10 /10]:starting directory server

Done.

Finalize replication settings

Restarting the KDC

WARNING: The CA service is only installed on oneserver(wang-2.gce.cloudera.com).

It is strongly recommended to install it onanother server.

Run ipa-ca-install(1) on another master toaccomplish this.

レプリケーションが完了したら、ipa-replica-managelistを実行して、ノードがマスターノードに追加されているかどうかを確認し、クエリリストに2つのマスターがあり、ホットスタンバイサーバーの構成が完了していることを確認します。

[ root@wang-3 sbin]# ipa-replica-managelist

Directory Manager password:

wang-2.gce.cloudera.com: master

wang-3.gce.cloudera.com: master

[ root@wang-3 sbin]#

6.5. クライアント構成の変更

最後に、クライアントの構成を変更する必要があります。/etc/krb5.confファイルを編集して、ホットバックアップサービスに関する情報を追加します。

[ realms]

douyu.com ={

kdc =ipa.douyu.com:88 #メインサーバー

kdc =ipa2.douyu.com:88 #新しいホットスタンバイ構成

master_kdc = ipa.douyu.com:88

master_kdc = ipa2.douyu.com:88 #追加

admin_server = ipa.douyu.com:749

admin_server = ipa2.douyu.com:749 #追加

default_domain = douyu.com

pkinit_anchors = FILE:/etc/ipa/ca.crt

}

変更が完了したら、ホットバックアップが正常に機能するかどうかをテストできます。

- ipa1サーバーでipaサービスを停止します

- クライアントでkinitテストを使用して、資格情報を正常に取得できるかどうかを確認します

07

—

FreeIPAのアンインストール

次のコマンドを実行してアンインストールします

ipa-server-install -U --uninstall #サーバーのアンインストール

ipa-client-install -U --uninstall #クライアントのアンインストール

# 二次インストールの失敗を回避するために残りのファイルを削除します

cd /var/lib/ipa/

rm -f ca*

rm -f *.txt

rm -f sysrestore/*

cd /var/lib/dirsrv/

rm -rf scripts*

cd /var/run/dirsrv/

rm -rf slapd*

cd /etc/ipa

rm -f ca.crt

cd /var/log/dirsrv

rm -rf slapd*

rm -rf /var/lib/pki* /var/log/pki* /etc/init.d/pki*

rm -rf /usr/share/pki /usr/share/tomcat5/var/lib/tomcat5/

# パッケージをアンインストールします

yum erase -y `rpmquery -a | grep freeipa``rpmquery -a | grep ^pki-` `rpmquery -a | grep tomcat6` `rpmquery -a | grep httpd` 389-ds-base bind

08

—

FreeIPAコンポーネント

上の図は、RedHatが提供するコンポーネント関係図です。この図から、一般的にその組織的な関係を確認できます。 DirectoryServerはそのコアです

8.1. Directory Server

FreeIPAのディレクトリサービスはオープンソースの389DSを使用しています。これはLDAPプロトコルに基づくオープンソースソフトウェアです。全身システムの基盤と言えます。 KerberosユーザーデータはDirectoryServerデータベースに保存されます

8.1.1. ファイル説明 ###

Directory ServerはLDAPサービスであり、LDAPベースのサービスにはWindowsADも含まれます。 DSの場合、関係する可能性のあるファイルは次のとおりであり、それらの場所はリストです。

| ファイルまたはディレクトリ | 場所 |

|---|---|

| ログファイル | / var / log / dirsrv / slap- {instance} |

| 構成ファイル | / var / dirsrv / slap- {instance} |

| データベースファイル | / var / lib / dirsrv / slapd- {instance} |

注1:ここでのインスタンスは、インストールと展開を実行するときに設定されます。たとえば、この記事では、その値はEXAMPLE.COMであり、ログパスは/var/log/dirsrv/slap-EXAMPLE.COMです。

注2:DSのデータはBerkeleyDBという名前のデータベースに保存されます

8.1.2. マルチマスター命令

一般的に、2つのIPAServer、つまり2つのマスターを展開し、それらをマスターノードとスレーブノードに人為的に分割します。しかし、これは「間違った」説明です。ただし、FreeIPAのスクリプトは差別化されているため、次のように説明します。実際、DS自体に関する限り、「マスター」マスターと「スレーブ」マスターを区別しません。複数のマスターを持つことができます(3つ以上のマスターのネットワークレベルの構成はテストされていません。ここの記録は公式の説明です)

各マスターは、情報の提供者であると同時に消費者でもあります。マスターがデータを更新すると、対応する変更が他のマスターにプッシュされます。競合がある場合は、競合アルゴリズムによって処理されます。それでも解決できない場合は、管理者が競合を識別して処理します。

変更ごとに、状態変更番号(CSN)が設定されます。この番号は、変更を一意に識別でき、この番号は、タイムスタンプと変更を定義できるマスターのIDの2つの部分で構成されます。競合解決アルゴリズムは非常に単純です。つまり、「後で変更する方が勝ちます」。

8.1.3. 構成の変更

FreeIPAを使用する際、必要に応じて対応する構成を変更する場合があります。 FreeIPAには、WebUIインターフェイスの変更とLDAP形式のファイルの2つの変更方法があります。以下は私が遭遇した2つの変更の説明です

8.1.3.1. パスワードルールの変更####

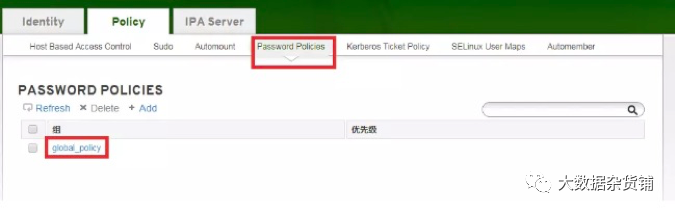

ユーザーのパスワードポリシーは非常に一般的な構成です。ユーザーはWebUIを介して構成できます。その構成場所を図に示します。

ユーザーがパスワードポリシーを構成していない場合は、デフォルトのパスワードポリシー、つまり上の図のglobal_policyが使用されます。これをクリックすると、次の図に示すようなポリシー構成情報が表示されます。

次の表に、特定の項目を示します。

| 名前 | 意味 |

|---|---|

| 最大有効期間(日) | ユーザーパスワードの最大時間。デフォルトは90日です |

| 最小有効期間(時間) | ユーザーがユーザーパスワードを変更した後、再度変更できるようになるまでしばらく待つ必要があります。このタイムテーブルは最短の変更タイムテーブルであり、デフォルトは1時間です。単位も時間です。これは、ユーザーがパスワードを変更した直後に元のパスワードに変更できないようにするためです。そうしないと、次のメッセージが表示されます。制約違反:パスワードを変更するには早すぎます |

| 履歴サイズ(パスワードの数) | 以前の履歴パスワードを記録する |

| 最小の長さ | パスワードの最小の長さ。デフォルトは8です。つまり、パスワードの長さは8桁以上です。パスワードの長さを確認する必要がない場合は、0に設定できます |

| 最大障害数 | 最大障害数。つまり、ユーザーがログインまたはkinit |

注:間違ったパスワードを何度も入力してロックを解除する必要がある場合、kinitコマンドを実行すると、次の情報が表示されます。

[ root@hdp136 ~]# kinit lch

kinit: Clients credentials have been revokedwhile getting initial credentials

このとき、KDCノード(つまりIPAServerノード)でコマンドを実行します。

[ root@hdp134 ~]# kadmin.local <-----kadminを実行します.local

Authenticating as principaladmin/[email protected] with password.

kadmin.local: getprinc lch <---ユーザー情報を表示する

Principal: [email protected]

Expiration date:[never]

Last password change: Tue Feb 2711:11:02 CST2018

Password expiration date: Mon May 2811:11:02CST 2018

Maximum ticket life:1 day 00:00:00

Maximum renewable life:7 days 00:00:00

Last modified: Tue Feb 2711:11:02 CST 2018([email protected])

Last successful authentication: Tue Feb 2711:12:23 CST 2018

Last failed authentication: Tue Feb 2714:11:07CST 2018

Failed password attempts:6<--------------情報を印刷する

障害の最大数を超えたことを示します

Number of keys:4

Key: vno 3, aes256-cts-hmac-sha1-96, Special

Key: vno 3, aes128-cts-hmac-sha1-96, Special

Key: vno 3, des3-cbc-sha1, Special

Key: vno 3, arcfour-hmac, Special

MKey: vno 1

Attributes: REQUIRES_PRE_AUTH

Policy:[none]

kadmin.local: modprinc -unlock [email protected] <---ロックを解除するコマンドを入力します

Principal "[email protected]" modified.

8.1.3.2. LDIFの変更####

LdifはLDAPデータ交換フォーマットです。 LDIFは、サーバーとクライアント間、または2つのサーバー間でデータを交換およびエクスポートするために使用されるASCII形式です。 LDAPサーバーデータベースの変更にも使用されます。 FreeIPA構成情報は、ldifを介して設定され、データベースにインポートされます。以下は、マスターノードとスレーブノード間のデータ交換のバッファーサイズを変更する例です。 ipaサーバーのスレーブノードで作成されたユーザー情報は、マスターノードおよびログに同期できません。

sasl_io_recv failed to decode packet forconnection....

このとき、バッファサイズを変更する必要があります。 1.package.ldifファイルとその内容を作成します。

[ root@ipa110 /]# cat package.ldif

dn: cn=config

changetype: modify

replace: nsslapd-sasl-max-buffer-size

nsslapd-sasl-max-buffer-size:2097152

コマンドを実行し、ldifをインポートします

[ root@ipa110 /]# ldapmodify -h localhost -D"cn=directory manager" -w hadoop123 -f package.ldif -ZZ

-wの背後にあるhadoop123は管理者パスワードであり、ipa-server-installの実行時に入力されるパスワードです。複数のノードで実行してから再起動し、バッファを使用して有効にします。

8.2. SSSD

8.2.1. オペレーティングシステムユーザー

SSSDはRedHatダイアグラムにリストされておらず、IPAServerには属していませんが、IPAClientに属しています。主にLinuxシステムのユーザー管理に使用されます。

useraddコマンドを使用してユーザーを作成すると、Linuxの/ etc / passwdファイルに記録されることがわかっています。ただし、freeipaで作成されたユーザーの場合、その情報は/ etc / passwdではなく、DSデータベースに保存されます。それはどのように機能しますか?

Linuxには構成ファイルがあります

[ root@hdp136 ~]# cat /etc/nsswitch.conf

...

passwd: files sss

...

この構成ファイル内のファイルは/ etc / passwdなどのローカルLinuxファイルを参照し、sssはLinuxのカーネルプロセスを参照します。

[ root@hdp136 ~]# service sssd status

sssd(pid 1799) is running...

ユーザーとしてLinuxシステムにログインする場合、プロセスは次のとおりです。

sssd自体にはキャッシュがあり、ldapサーバーに移動してユーザー情報を時々照会することはないため、ネットワークが原因でログインが遅くなることを心配する必要がないことに注意してください。

8.2.2. SSSDログ構成

SSSDでログレベルを変更する必要がある場合は、次のように変更できます。

[ root@hdfs142 sssd]# vi /etc/sssd/sssd.conf

[ domain/example.com]

cache_credentials = True

debug_level =9---この値を変更して、sssdを再起動します

次に、対応するsssdを再起動します。詳細な手順は、/ var / log / ssssd /ldap_child.logで確認できます。

09

—

その他

**9.1. ipa-client-install ** ##のときにエラーが報告されました

9.1.1.**** Connecterror

LDAP Error: Connect error: TLS error -8054:Youare attempting to import a cert with the same issuer/serial as an existingcert, but that is not the same cert.

解決策:rm -f / etc / ipa / ca.crt、インストールプログラムを再実行します

9.1.2. Apacheは、ポート443エラー ###のリスナーですでに構成されています。

[ root@test-1 OneNodeCDHCluster]#ipa-server-install

The log file forthis installation can be found in/var/log/ipaserver-install.log

==============================================================================

This program will set up the IPA Server.

This includes:*Configure a stand-alone CA(dogtag)for certificate management

* Configure the Network Time Daemon(ntpd)* Createand configure an instance of Directory Server

* Createand configure a Kerberos Key Distribution Center(KDC)*Configure Apache(httpd)*Configure the KDC to enable PKINIT

To accept the default shown in brackets, press theEnter key.

WARNING: conflicting time&date synchronizationservice 'chronyd' will be disabled

in favor of ntpd

Apache is already configured with a listener onport 443:*:443 test-1.vpc.cloudera.com(/etc/httpd/conf.d/ssl.conf:56)

ipapython.admintool: ERROR Aborting installation

ipapython.admintool: ERROR The ipa-server-install command failed. See/var/log/ipaserver-install.log for more information

[ root@test-1 OneNodeCDHCluster]#

解決策:/etc/httpd/conf.d/ssl.confを変更して、すべての443から444を置き換えます)

vi /etc/httpd/conf.d/ssl.conf

:1, $s/443/444/g

9.2. ログの場所

インストールプロセス中にエラーが発生した場合は、次の情報に従って対応するログを確認できます。

Checking IdM Server Logs:https://access.redhat.com/documentation/en-US/Red_Hat_Enterprise_Linux/6/html/Identity_Management_Guide/server-config.html#logging

**9.3. システムユーザーをFreeIPA **にインポートします##

#! /bin/bash

for line in`grep"x:[5-9][0-9][0-9]:" /etc/passwd`do

USER=`echo $line | cut -d: -f1`

FIRST=`echo $line | cut -d: -f5 | awk {'print $1'}`

LAST=`echo $line | cut -d: -f5 | awk {'print $2'}`if[!"$FIRST"]

then

FIRST=$USER

fi

if[!"$LAST"]

then

LAST=$USER

fi

echo$USER | ipa user-add $USER --first=$FIRST --last=$LAST --password

done

9.4. 新しいユーザーが自動的にホームディレクトリを作成します

クライアント構成ファイルを変更します。

vi /etc/pam.d/system-auth

# add if you need( create home directoryautomatically if it's none )

session optional pam_mkhomedir.soskel=/etc/skel umask=077

oddjobdサービスを再起動し、自動的に開始するように設定します

systemctl start oddjobd#サービス開始

systemctl enable oddjobd

10

—

結論として

FreeIPA GUIを使用して、ユーザー、グループ、アクセスポリシー、およびSudoルールを構成できます。 FreeIPAは、ルートアクセスを管理するための比較的簡単な方法を提供します。大規模な展開では、レプリケーションを使用して複数のIPAサーバーをセットアップすることをお勧めします。

11

—

参照文書

- https://access.redhat.com/documentation/en-US/Red_Hat_Enterprise_Linux/6/html/Identity_Management_Guide/index.html

- https://www.freeipa.org/page/Documentation

- FreeIPAとアプリケーションのインストール時に報告されたエラーの概要:https://www.cnblogs.com/yinzhengjie/p/10106337.html

Recommended Posts