Ubuntuを使用してUディスクを起動し、Windowsの起動パスワードを解読します

前書き##

この記事では、UbuntuブートUディスク(またはCD)を使用してWindowsブートパスワードを巧みに解読する方法を説明します。誤ってパスワードを忘れたが、システムを再インストールしたくない場合は、この方法を使用すると、再インストールせずにパスワードをリセットできます。

この方法は、WindowsXP / 7/8/10に適しています。将来のバージョンでは、Windowsログインインターフェイスの「Utilman」機能がキャンセルされない限り、このクラッキング方法を使用できます。

記事ディレクトリ##

- 0 ×1。Windowsブートパスワードクラッキングのアイデア

- 0 ×2.Windowsブートパスワードクラッキングの例

- 0 ×3.UディスクまたはCDを使用してWindowsブートパスワードを解読しないようにする方法

0 ×1.Windowsブートパスワードクラッキングのアイデア##

Windows XP以降のオペレーティングシステムでは、スタートアップインターフェイスに「EasyAccess」(Utilman)という機能が追加されました。この機能の主な目的は、視力や聴覚が弱いユーザーや、キーボードを使用して完了できないユーザーを支援することです。いくつかの操作。

「イージーアクセス」と呼ばれるこの機能は、パスワードを入力する前に実行できるので、アイデアが浮かびます。「イージーアクセス」の機能を置き換えると、パスワードを入力する前に置き換えることができます。特定のプログラムは、パスワードを解読するという目的を達成することができます。

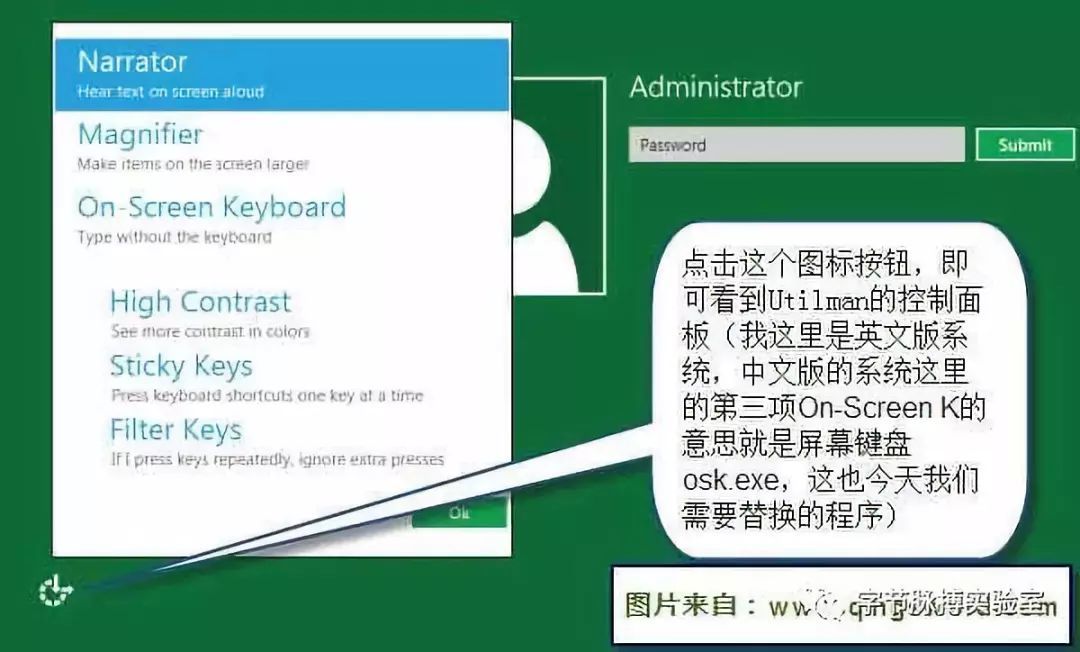

以下はWIN8の起動インターフェースです(Win7にもこのアイコンがありますが、ポップアップするインターフェースは異なりますが、「スクリーンキーボード」も表示されます。XPは簡単にアクセスできるようにキーボードの「Winキー+ U」を押す必要があります。注:システムの簡易バージョンでは、この関数が削除される場合があります。この時点で、cmd.exeをUtilman.exeにコピーできます。ブートインターフェイスで「イージーアクセス」関数を呼び出すだけで、cmdを開くことができます。画面上のキーボードosk.exeが置き換えられる理由は、これはもっと隠されています。)

0 ×2.windowsブートパスワードクラッキングの例##

1 )UbuntuブータブルUディスクを準備します(Ubuntuシステムである必要はなく、コンピュータシステムディスクまたはPEを読み取ることができるシステムである必要はありません)。Uディスクブートディスクの作成方法を参照してください。Linux環境でUディスクシステムブートディスクを作成する方法。 Uディスクを使用してUディスクシステムを起動します。

2 )Windowsシステムが配置されているパーティションを検索またはマウントし、パーティションを入力して、Windows / system32 / osk.exeをcmd.exeに置き換えます。この例ではUbuntuを使用しています。Uディスクシステムに入った後、ターミナル(Ctrl + Alt + t)を開いてを参照してください。次の例:

| 1 | # ハードディスクパーティションリストを表示 |

|---|

| 2 | [email protected]:~$ sudo fdisk -l |

|---|

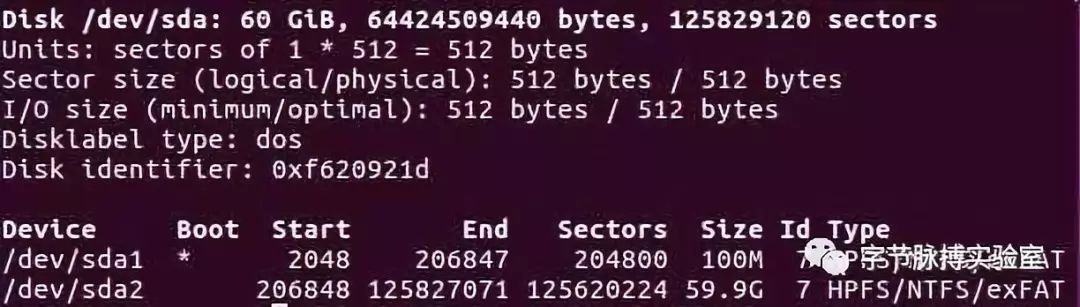

このステップの判断は、ハードディスクパーティションの理解に依存します。通常、Windowsに付属のパーティションインターフェイスを使用してシステムをインストールすると、100Mのブートパーティションが生成されます。これは、次の図の/ dev / sda1です。このパーティションを確認できます。これは、Windowsが/ dev / sda2にインストールされている可能性があることを意味します。PEパーティションを使用した後にシステムをインストールすると、そのようなパーティションがない可能性があります。複数のハードディスクがある場合は、各ハードディスクの最初のパーティションをマウントして表示します。 Windowsフォルダがあるかどうかを確認するだけです。

さらに、WindowsパーティションタイプはほとんどNTFS / FAT32です。このステップで後者のタイプがext4などであることがわかる場合、それは間違いなくWindowsパーティションではなく、Linuxのようなシステムパーティション形式です。

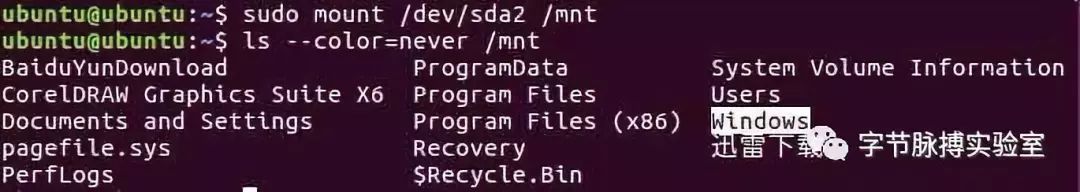

上記の分析を通じて、ブート中の/ dev / sda2パーティションを/ mntにマウントしてその内容を表示し、Windowsの使い慣れたディレクトリ構造を確認してください。

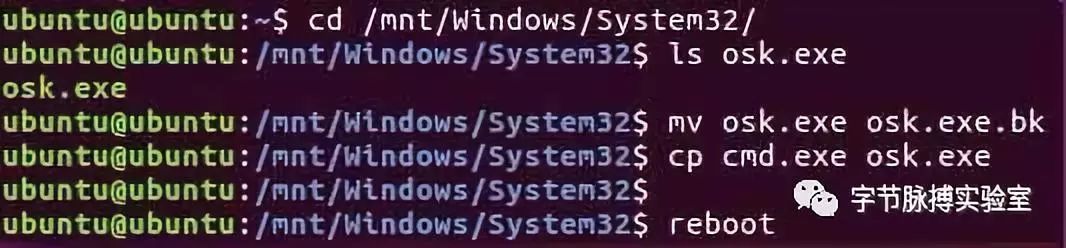

Windows / System32フォルダー(ディレクトリ名の場合に注意)を入力し、osk.exeをcmd.exeに置き換えてから、コンピューターを再起動します。

3 )このUディスクは必要ありません。プラグを抜いて、Windowsログインインターフェイスで再起動するか、ショートカットキー「Winkey + u」を使用するか、「Ease ofAccess」->「On-ScreenKeyboard」をクリックして何が起こるかを確認してください。何?

ここでパスワードを変更して完了します。変更したパスワード123456を使用してこのアカウントにログインするだけです。

最後に注意することは、システムに入った後、システムディスクの下の「\ Windows \ System32 \ osk.exe」を元に戻し、偽装されたoskであるosk.exe.bkというバックアップファイルを作成するのが最善であるということです。 exeを削除し、osk.exe.bkの名前をosk.exeに変更して、すべてが正常に戻るようにします。

0 ×3.UディスクまたはCDを使用してWindowsブートパスワードを解読しないようにする方法##

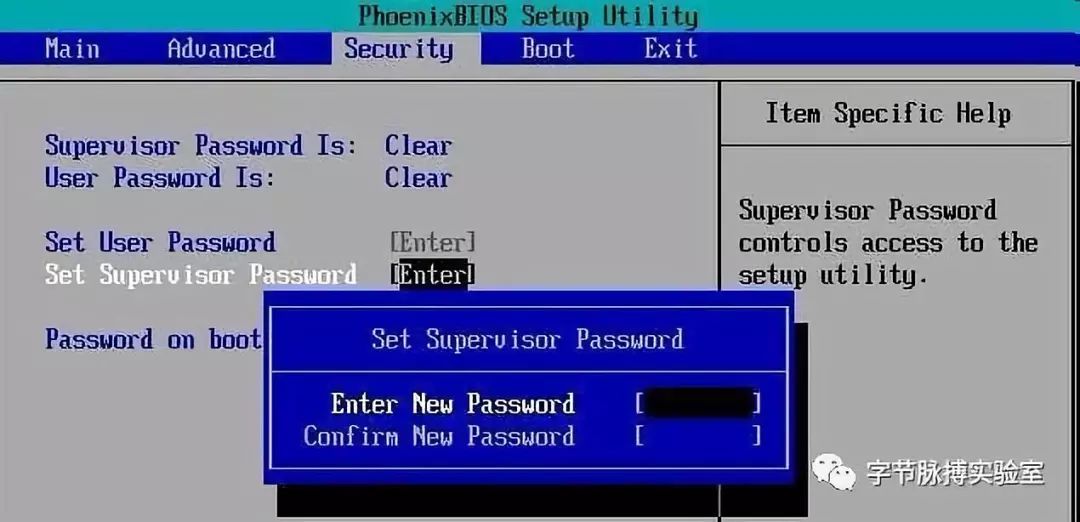

より推奨される方法は、BIOSを暗号化することです。これにより、他のユーザーは最初にパスワードを入力してBIOS設定インターフェイスに入る必要があります。そうしないと、システムの起動順序を変更してUSBまたはCDの起動を設定できません。BIOSのパスワードは、BIOSを放電することで解読できますが、結局必要です。機械の分解は大変な手間がかかります。

システムの「イージーアクセス」プログラムを削除する前述の方法では、cmdをUtilman.exeにコピーできるため、このクラッキングを完全に防ぐことはできません。そのため、cmdを開くにはブートインターフェイスの「イージーアクセス」関数を呼び出すだけで済みます。

記事の出典:QingSword(QingSword.COM)

スキャンしてフォローしてください(何千もの賞品が近づいています。急いではいけません)

ラボ参加アプリケーション、ビジネス協力、ディスカッショングループに参加し、トーンに連絡します

Recommended Posts