CentOS7でOpenV **サーバーを構築する

V リテラル変換は、仮想プライベートチャネルであり、企業間または個人と企業間で安全なデータ送信を提供するトンネルです。OpenVは、間違いなくLinuxでのオープンソースV **のパイオニアであり、優れたパフォーマンスとフレンドリーなユーザーを提供します。 GUI。

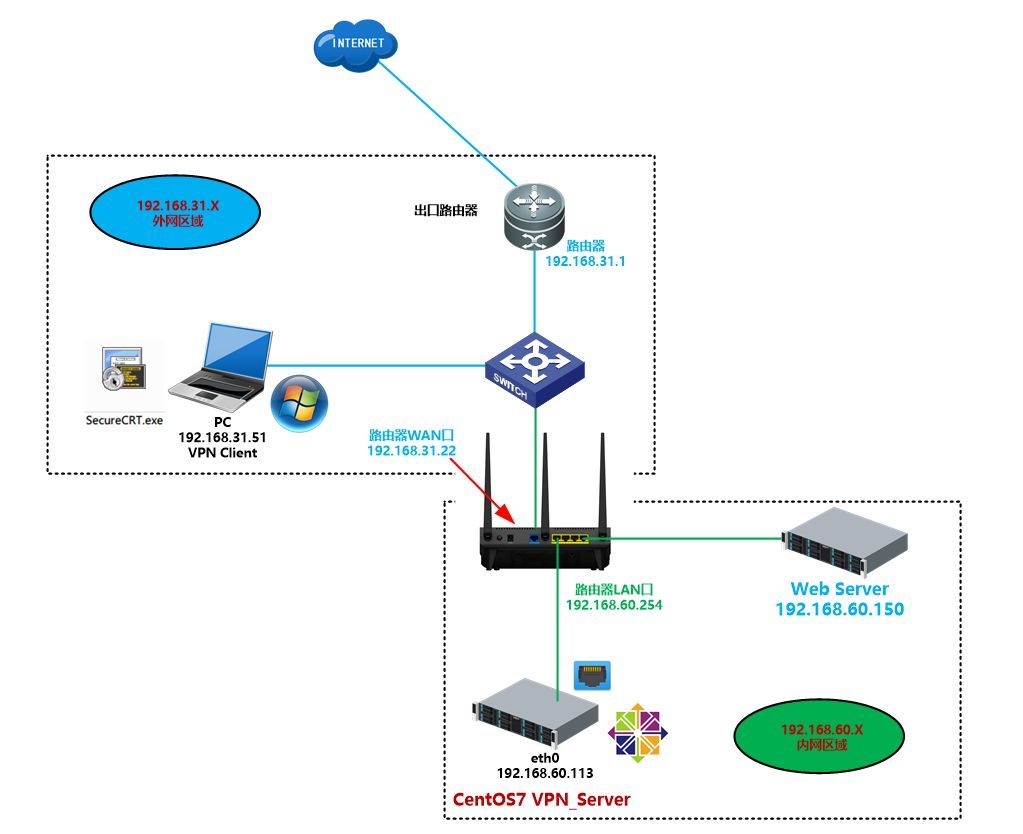

以下では、次のトポロジ環境でOpenV **サーバーを構築することにより、CentOS7でOpenV **サーバーを構築する方法について説明します。

シミュレーション用のパブリックIPがないため、OpenV **サーバーはルーターのLAN側(192.168.60.X)のCentOS7サーバー上に構築され、V **はルーターのWAN側(192.168.31.X)のWindowsマシンで使用されます。クライアントはテストのためにV **にダイヤルします

まず、OpenV **サーバーの構造を紹介しましょう

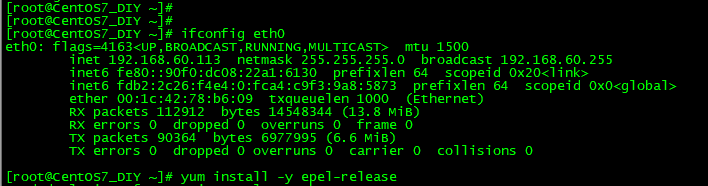

- Yum install -y epel-release

yum install -y install openV** easy-rsa net-tools bridge-utils

- CAと証明書を作成する

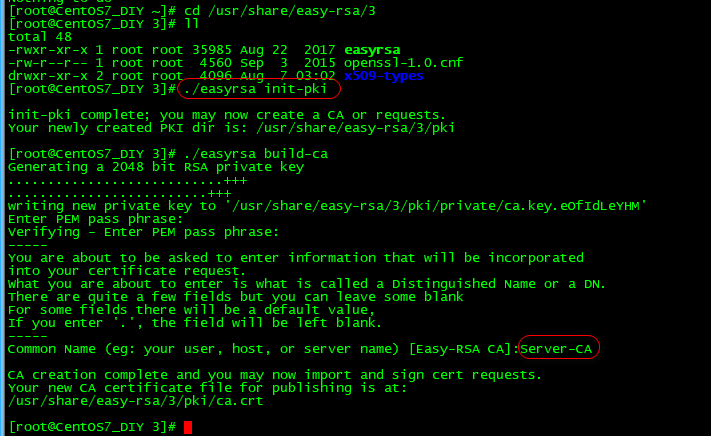

cd /usr/share/easy-rsa/3

. /easyrsa init-pki

. /easyrsa build-ca

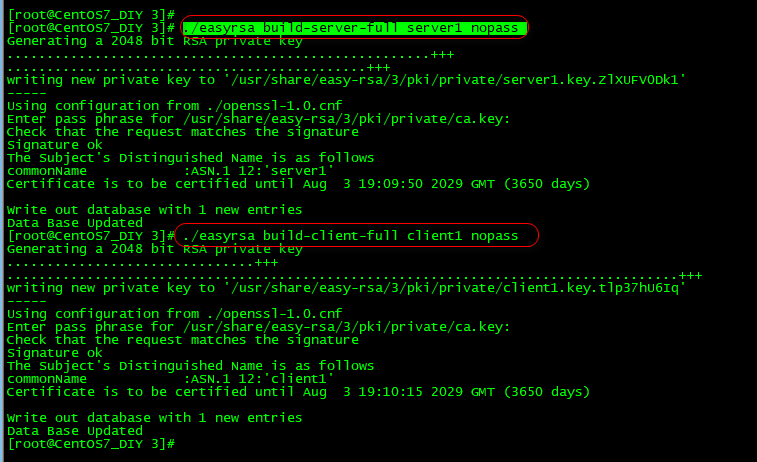

. /easyrsa build-server-full server1 nopass

. /easyrsa build-client-full client1 nopass

. / easyrsa gen-dhDHの生成には時間がかかります

[ root@CentOS7_DIY 3]# ./easyrsa gen-dh

Generating DH parameters, 2048 bit long safe prime, generator 2

This is going to take a long time

..................................................................................+...

.......

..................................................................................+........++++

DH parameters of size 2048 created at /usr/share/easy-rsa/3/pki/dh.pem

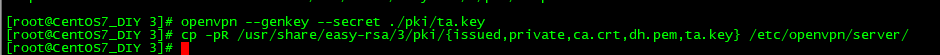

3 )TLS-Authキーを作成します

openV** --genkey --secret ./pki/ta.key

cp -pR /usr/share/easy-rsa/3/pki/{issued,private,ca.crt,dh.pem,ta.key} /etc/openV**/server/

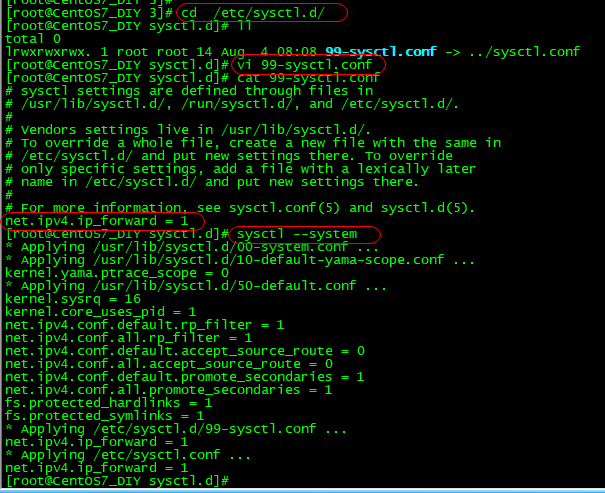

- カーネルパラメータでipv4転送を有効にする

cd /etc/sysctl.d/

vi 99-sysctl.conf

net.ipv4.ip_forward = 1を追加します

sysctl --system

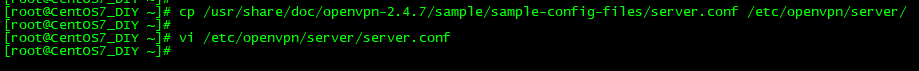

- OpenV **サーバーを構成する

cp /usr/share/doc/openV**-2.4.7/sample/sample-config-files/server.conf /etc/openV**/server/

vi /etc/openV**/server/server.conf

変更が必要な箇所は以下のとおりです

line 32: change if need (listening port of OpenV**)

port 1194

line 35: change if need

; proto tcp

proto udp

line 78: specify certificates

ca ca.crt

cert issued/server1.crt

key private/server1.key

line 85: specify DH file

dh dh.pem

line 101: specify network to be used on V**

any network are OK except your local network

server 10.8.0.0 255.255.255.0

line 143: uncomment and change to your local network

push "route 192.168.60.0 255.255.255.0"

line 231: keepalive settings

keepalive 10 120

line 244: specify TLS-Auth key

tls-auth ta.key

line 263: uncomment (enable compress)

comp-lzo

line 281: enable persist options

persist-key

persist-tun

line 287: change log path

status /var/log/openV**-status.log

line 296: change log path

log /var/log/openV**.log

log-append /var/log/openV**.log

line 306: specify log level (0 - 9, 9 means debug lebel)

verb 3

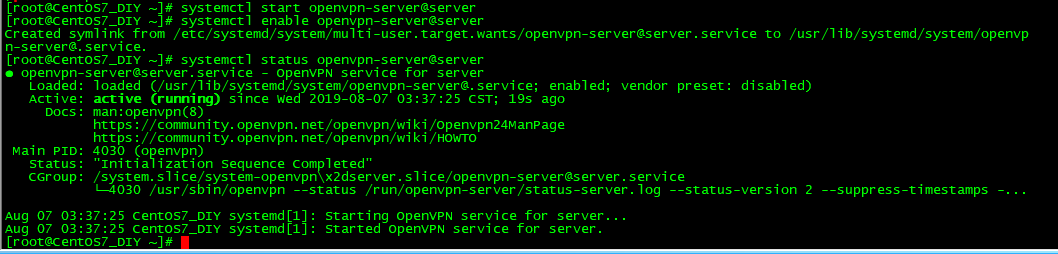

- openV **-serverサービスを開始し、自動的に開始するように設定します

[ root@CentOS7_DIY ~]# systemctl start openV**-server@server

[ root@CentOS7_DIY ~]# systemctl enable openV**-server@server

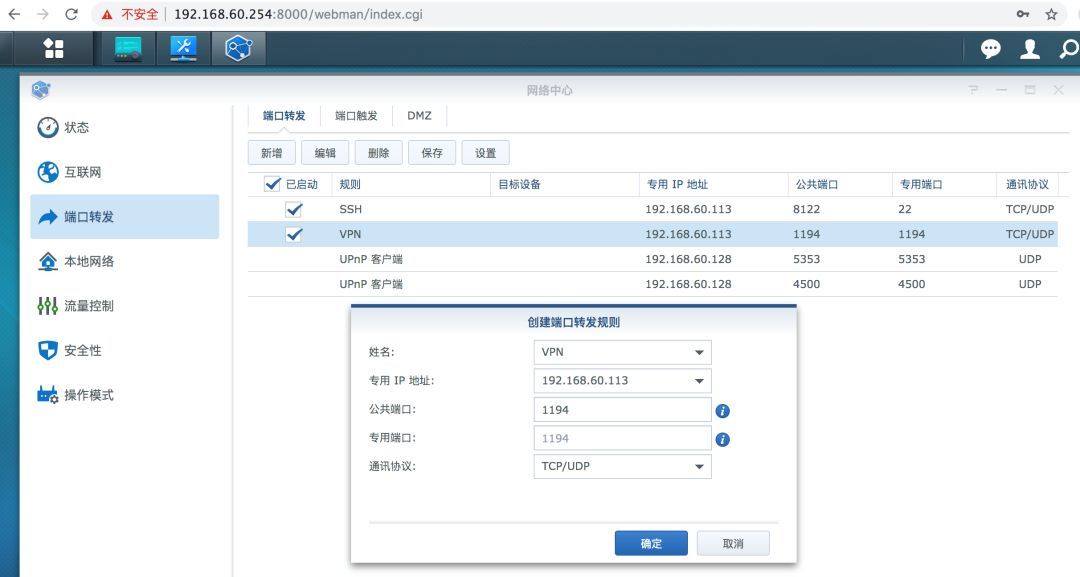

- ルーターは、V **サーバー192.168.60.13のサービスポートudp1194を外部ネットワーク192.168.31.22のポート1194にマップする必要があります。

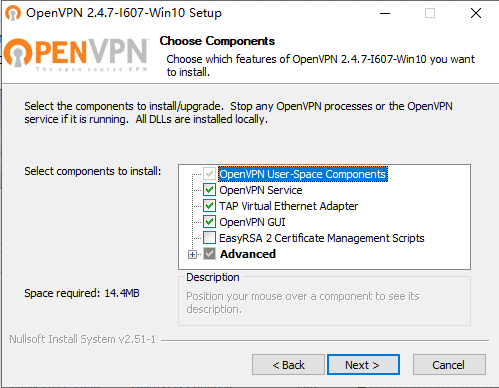

- V **クライアントはV **をダウンロードしてインストールします

OpenV **の公式ウェブサイトをダウンロードできます

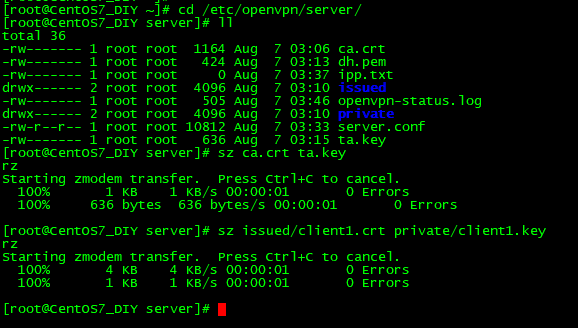

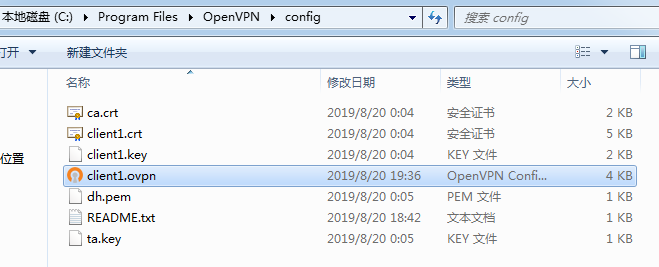

そして、V **サーバーのszから次の4つのファイルをダウンロードし、V **クライアントのインストールディレクトリの下にあるconfigフォルダーにコピーします。

/etc/openV**/server/ca.crt /etc/openV**/server/ta.key /etc/openV**/server/issued/client1.crt

/etc/openV**/server/private/client1.key

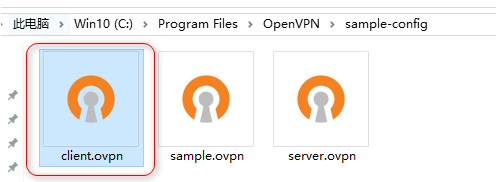

そして、client.oV **ファイルをC:\ Program Files \ OpenV ** \ sample-configからconfigディレクトリにコピーして編集します

次のフィールドを追加および変更します

remote 192.168.31.22 1194

ca ca.crt

cert client1.crt

key client1.key

tls-auth ta.key 1

comp-lzo

変更後にclient1.oVに名前を変更します**

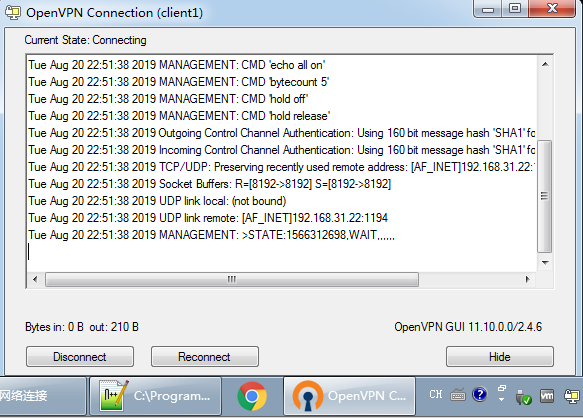

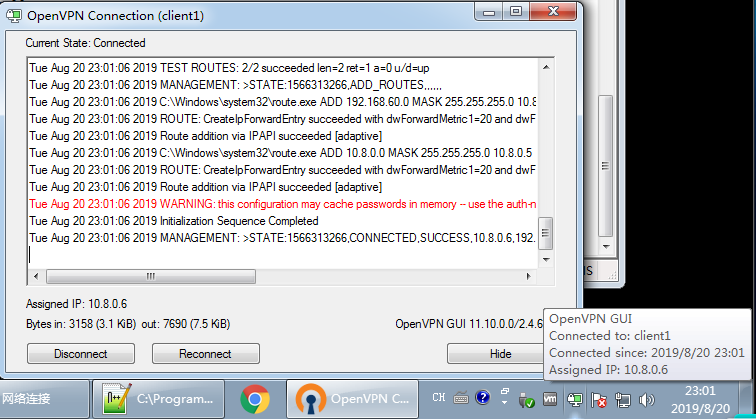

9 )OpenV ** GUIを開いてV **に接続します

このとき、テストで接続に到達できなかったことがわかりました

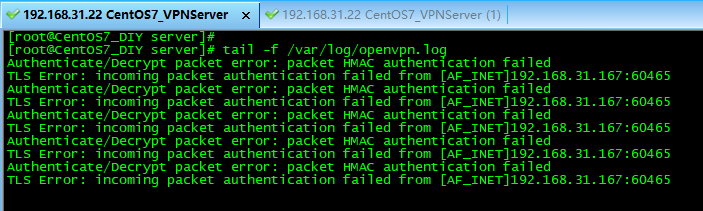

サーバーのopenV **。logログを確認すると、次のエラーが報告されます

エラーメッセージを検索すると、見つかった解決策は次のとおりです。

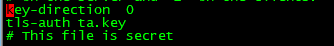

key-direction 0 (on server)

key-direction 1 (on client)

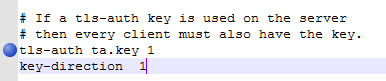

サーバー側でTLS構成を追加した後、キー方向0を追加します

vi server.conf

変更後systemctlrestart openV **-server @ server

client1.oV **構成にキー方向1を追加します

次にV **を再接続すると、接続できます

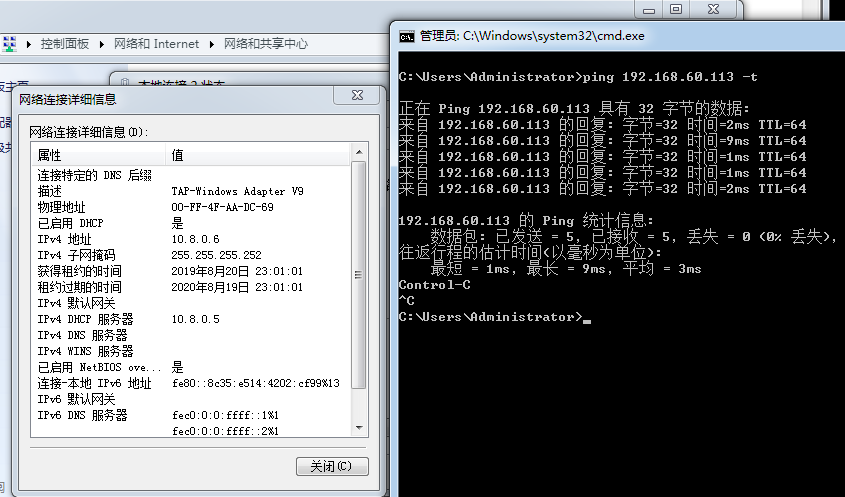

- V **に接続した後、V **アドレスは10.8.0.Xアドレスとして取得され、内部ネットワークOpenV **サーバーの内部ネットワークアドレス192.168.60.113にpingを実行できます。

このとき、pingが192.168.60.254などのイントラネット内の他のアドレスに到達できないことがわかりました。

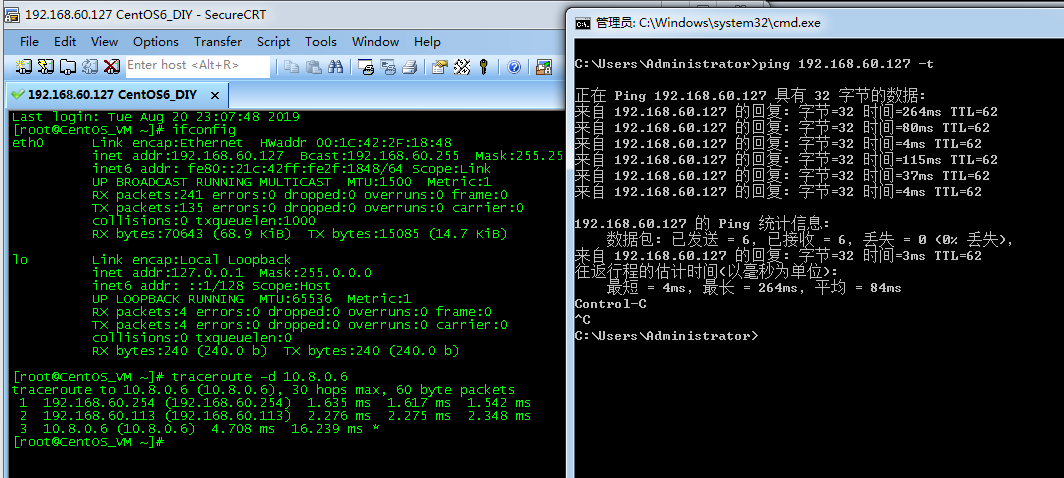

内部ネットワークルーターに静的ルートを追加する必要があります。宛先ネットワークはV **ネットワークセグメントです。

10.8.0.0 / 24、ネクストホップはV **サーバーの内部ネットワークアドレス192.168.60.113

このルートを追加した後、192.168.60.Xサーバーにpingを実行し、192.168.60.Xサーバーサービスにアクセスできます。

Recommended Posts